Questões de Concurso

Para analista de gestão - sistemas

Foram encontradas 104 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

SELECT * FROM Clientes

WHERE Cidade ...I..... ('Araraquara','Limeira');

Para que este comando retorne às linhas cuja coluna Cidade seja Araraquara ou Limeira, a lacuna I deve ser substituída por:

CREATE TABLE T (ID INT, NAME VARCHAR2(30));

INSERT INTO T (ID,NAME) VALUES(1,’Jane’);

Uma análise deste trecho, em comparação com tipos nativos de dados, indica que pertence ao SGBD

Esta descrição é típica de sistemas de bancos de dados

- Número de volts que devem representar os níveis lógicos "1" e "0";

- Velocidade máxima da transmissão;

- Transmissão simplex, half duplex ou full duplex;

O texto em questão trata da camada

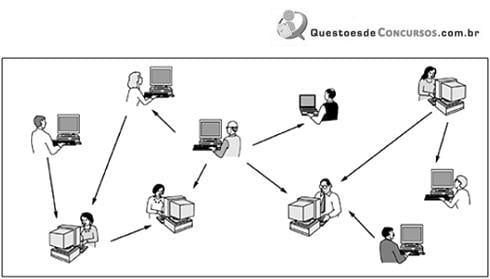

Neste modelo de comunicação não existem clientes e servidores fixos. Recebe o nome de comunicação não hierárquica ou

As lacunas I e II são correta e, respectivamente, preenchidas por:

“Com o produto X, você pode:

- Eliminar com eficácia a perda de dados e a dependência do usuário.

- Configurar e usar de forma intuitiva e fácil sua interface dinâmica.

- Fazer cópias de dados automaticamente desde desktops e notebooks até um Data Center remoto altamente seguro, o que ajuda a economizar tempo e despesas.

Os benefícios do produto X incluem:

- Dados do usuário protegidos: restaure os dados facilmente após falhas de unidade, erros de usuário, vírus ou roubo.

- Independência do usuário: execute o serviço enquanto o usuário trabalha, sem precisar interagir com ele.

- Impacto mínimo na rede: armazene apenas alterações incrementais e sincronize cada arquivo apenas uma vez, mesmo se forem armazenados em vários locais.

- Projetado para ambientes de PCs-clientes distribuídos: realize os procedimentos de PCs em todo o mundo através da Internet, mesmo que eles não façam parte da rede corporativa (não é necessária conexão WAN/LAN ou VPN).”

O produto X refere-se a um

Neste cenário, quando Angela enviar uma mensagem para Angelo solicitando sua chave pública, o intruso Maurício poderá interceptá-la e devolver-lhe uma chave pública forjada por ele. Ele também pode fazer o mesmo com Angelo, fazendo com que cada lado pense que está se comunicando com o outro, quando na verdade estão sendo interceptados pelo intruso. Maurício então pode decifrar todas as mensagens, cifrá-las novamente ou, se preferir, pode até substituí-las por outras mensagens.

Através de um ataque deste tipo, um intruso pode causar tantos danos ou até mais do que causaria se conseguisse quebrar o algoritmo de criptografia empregado pelos profissionais.

A garantia para evitar este ataque é representada ......, que consistem em chaves públicas assinadas por uma terceira parte de confiança, que evitam tentativas de substituição de uma chave pública por outra. De posse de um destes, Angelo teria, além da sua chave pública, mais informações como seu nome, endereço e outros dados pessoais, e a assinatura de alguém em quem Angela deposita sua confiança: uma autoridade de certificação ou CA (Certification Authority).

A lacuna do texto é corretamente preenchida por:

- Manter a..I.... pressupõe garantir a prestação contínua do serviço, sem interrupções no fornecimento de informações para quem é de direito.

- Manter a ..II..... pressupõe assegurar que as pessoas não tomem conhecimento de informações, de forma acidental ou proposital, sem que possuam autorização para tal procedimento.

- A manutenção da ..III..... pressupõe a garantia de não violação dos dados com intuito de alteração, gravação ou exclusão, seja ela acidental ou proposital.

As lacunas I, II e III são correta e, respectivamente, preenchidas por:

I. Para melhor utilizar a CPU, os SOs modernos utilizam o multiprocessamento, que permite que vários processos fiquem ao mesmo tempo na memória. Os sistemas de tempo compartilhado são uma extensão do multiprocessamento em que algoritmos de escalonamento alternam entre os processos, dando a impressão que estão sendo executados concorrentemente.

II. Para impedir que programas de usuário interfiram na operação apropriada do sistema, o SO tem duas modalidades de operação: modo de usuário e modo kernel. As instruções privilegiadas só podem ser executadas no modo kernel. A memória em que o SO reside também deve ser protegida: um timer impede loops infinitos. Uma interrupção por timer é uma instrução privilegiada.

III. O gerenciamento de processos inclui a criação e a exclusão de processos e mecanismos para a comunicação e sincronização entre processos. O gerenciador de E/S é responsável pela alocação e liberação dinâmica de espaço na memória principal, bem como pelo espaço de armazenamento em dispositivos de E/S. Este gerenciador trabalha com um sistema de arquivos para a representação de arquivos e diretórios.

Está correto o que se afirma APENAS em

I. A loja VendeDemais possui, além da sua matriz, 100 filiais espalhadas pelo país. Possui um sistema integrado que conecta todas as lojas, de forma que um cliente possa solicitar que um produto seja entregue em outra cidade que também possua uma loja VendeDemais. A loja vai precisar de um servidor de banco de dados, este banco de dados precisa ser armazenado com segurança e possuir rotinas de backup para garantir sua integridade.

II. Numa pequena empresa, os computadores devem ser conectados em grupo para que outros usuários possam compartilhar recursos e informações, principalmente documentos. Não é necessário um local central para autenticação de usuários, armazenamento de arquivos ou acesso a recursos. Os usuários devem lembrar em qual computador do grupo de trabalho está o recurso ou a informação compartilhada que desejam acessar. Os usuários precisam efetuar login em cada computador para acessar os recursos compartilhados no computador indicado.

III. Os advogados de um pequeno escritório de advocacia foram contratados para trabalhar em um caso de propaganda enganosa. Eles querem dividir os documentos eletrônicos que estão produzindo como provas para ganhar a causa. É necessário ter um servidor de arquivos em que os advogados irão gravar e ler os documentos. Não é necessário um alto poder de processamento, nem permissões de arquivo, pois os advogados querem apenas compartilhar os arquivos. Mas um sistema de backup é essencial. Os advogados também irão compartilhar a mesma impressora ou qualquer outro dispositivo através de um servidor em qualquer um dos computadores ligados à rede.

As arquiteturas para SORs mais adequadas para os casos I, II e III, são:

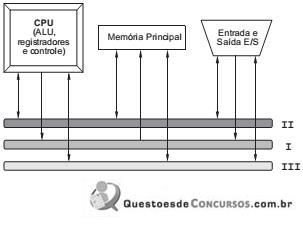

A CPU gera endereços que são colocados no barramento ...I.....e a memória os recebe através deste barramento. O caminho inverso desta operação não é possível (isso pode ser observado na figura). Durante a execução de um programa, cada instrução é levada até a ALU a partir da memória, uma instrução de cada vez, junto com qualquer dado que seja necessário para executá- la, cujo valor é transmitido através do barramento...II.... . A saída do programa é colocada em um dispositivo como um monitor de vídeo ou disco. A comunicação entre os componentes do sistema é sincronizada pelo barramento...III.. .

As lacunas I, II e III são correta e, respectivamente, preenchidas por: