Questões de Concurso

Para técnico previdenciário

Foram encontradas 751 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O Orçamento pública expressa o esforço do Governo para atender à programação requerida pela sociedade, a qual é financiada com as contribuições de todos os cidadãos por meio do pagamento de tributos. Identifique a alternativa que apresenta um conjunto correto de peças orçamentárias que compõem o orçamento público.

I. Fiscal

II. Dos Ministérios

III. Da Seguridade Social

IV. Investimento das Estatais

V. Das Emendas Parlamentares

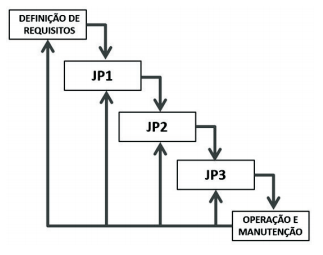

A figura a seguir ilustra o ciclo de vida de sistemas de

software.

As fases “INTEGRAÇÃO E TESTE DO SISTEMA”,

“IMPLEMENTAÇÃO E TESTE DE UNIDADE” e

“PROJETO DO SISTEMA DE SOFTWARE”

correspondem, respectivamente, aos blocos da

figura identificados por:

No que diz respeito aos modificadores de acesso aos métodos e atributos dos objetos no PHP, estabeleça a correta correspondência entre as colunas I e II.

Coluna I

1. É o nível de acesso mais permissivo e serve para indicar que o método ou atributo da classe é público. Neste caso, pode-se acessar este atributo, para visualizá-lo ou editá-lo, por qualquer outro elemento do programa. É o modificador que se aplica se não se indica outra coisa.

2. É o nível de acesso mais restritivo. Serve para indicar que essa variável somente vai poder ser acessada pelo próprio objeto, nunca de fora. Se for tentado o acesso a um método ou atributo declarado private de fora do próprio objeto, resultará em uma mensagem de erro indicando que não é possível a este elemento.

3. É o nível de acesso médio e um pouco mais especial que os demais e servindo para que o método ou o atributo seja público dentro do código da própria classe e de qualquer classe que herde daquela em que está o método ou propriedade protected. É privado e não acessível de qualquer outra parte, ou seja, o elemento é público dentro da própria classe e em suas heranças.

Coluna II

( ) Protected

( ) Private

( ) Public

A sequência correta, de cima para baixo, é:

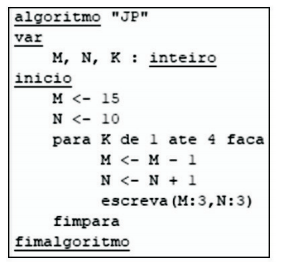

Observe o algoritmo a seguir.

Após a execução, o algoritmo irá gerar como saída, a

seguinte série:

No que diz respeito à construção de algoritmos, analise as afirmativas a seguir.

I. A execução da estrutura termina, se o teste da condição retorna o valor lógico FALSO.

II. A execução da estrutura termina, se o teste da condição retorna o valor lógico VERDADEIRO.

III. A execução da estrutura permanece em loop, se o teste da condição resulta o valor lógico FALSO.

IV. A execução da estrutura permanece em loop, se o teste da condição resulta o valor lógico VERDADEIRO.

V. O teste da condição é realizado no FINAL da estrutura.

VI. O teste da condição é realizado no INÍCIO da estrutura.

Assinale a alternativa em que há somente afirmativas válidas para a estrutura de controle conhecida por repita ... ate ... faça ...,,:

A figura a seguir ilustra a principal topologia empregada em redes de computadores cabeadas e as implementadas de acordo com o padrão wireless.

Sob os pontos de vista físico e lógico, essa topologia é conhecida, respectivamente, como: