Questões Militares Sobre redes de computadores

Foram encontradas 676 questões

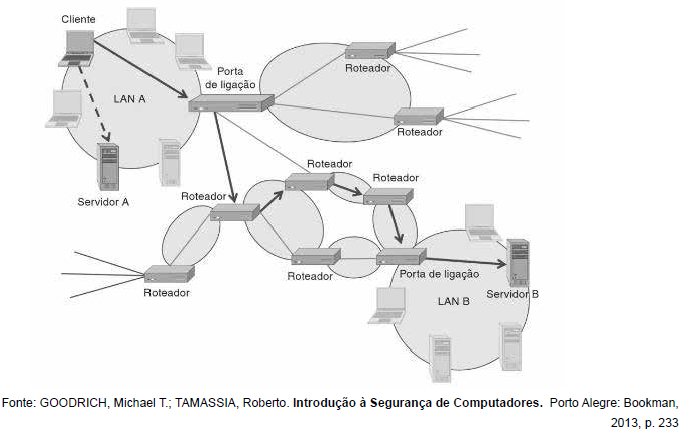

Observe a figura a seguir que mostra um exemplo de roteamento na internet.

Um host como um computador PC, servidor ou smartphone adota um algoritmo simples para rotear pacotes daquele host.

Qual a interpretação correta do fluxo de pacotes de dados apresentado na figura?

A esse respeito, associe corretamente o protocolo dessa camada à sua descrição.

PROTOCOLOS

(1) DNS

(2) FTP

(3) SSH

(4) HTTP

DESCRIÇÕES

( ) Usado para navegar na web.

( ) Usado na administração e acesso remoto.

( ) Permite usar nomes intuitivos de domínios.

( ) Fornece interface para baixar e carregar arquivos.

A sequência correta é

É correto afirmar que o sistema de cabeamento estruturado surgiu com o objetivo de atender as necessidades básicas de mudanças de

Os níveis de RAID mais utilizados são: 0, 1, 5, 6, 1+0 e 0+1.

A esse respeito, avalie o que se afirma sobre os níveis RAID Nível 0+1 e RAID Nível 1.

I. RAID Nível 0+1 é superior a RAID Nível 1.

II. RAID Nível 0 melhora o desempenho geral do sistema com menor custo.

III. RAID Nível 0+1 é aplicado principalmente em pequenos subsistemas de armazenamento.

IV. RAID Nível 0+1 é usado para gravação em aplicações que tenham pequenas cargas de trabalho.

Está correto apenas o que se afirma em

O Internet Explorer suporta os protocolos HTTP, HTTPS e FTP.

Considere uma rede com um roteador com 4 interfaces que está conectado a 5 sub-redes, como mostrado na tabela a seguir:

Sub-redes Interface

223.1.1.192/26 0

223.1.2.160/27 1

223.1.2.96/27 1

223.1.3.128/27 2

223.1.4.0/26 3

Assinale a alternativa que determine corretamente a

quantidade total de endereços para cada interface.

Considere um sistema VoIP proprietário que emprega dois esquemas FEC. O primeiro mecanismo envia uma parte redundante codificada após cada n = 4 porções. A parte redundante é obtida por XOR, as 4 porções originais. O segundo mecanismo FEC consiste em enviar um fluxo de áudio adicional como informação redundante cuja taxa de transmissão é de 25% da taxa nominal.

Assinale a alternativa correta a respeito desse sistema VoIP.

Os datagramas IPsec são enviados entre pares de entidades da rede, tais como entre hospedeiros, entre dois roteadores, ou entre um hospedeiro e um roteador. Antes de enviar datagramas IPsec da entidade remetente à destinatária, essas entidades criam uma conexão lógica da camada de rede, denominada associação de segurança (SA). Com base nesse conceito, considere o roteador de borda R1 pertencente à matriz de uma empresa multinacional e R2 como sendo o roteador de borda da sua filial. Considere um invasor enviando uma cópia duplicada de um dos datagramas enviados de R1 para R2.

Com base nesse cenário, assinale a alternativa correta.