Questões Militares

Sobre criptografia em segurança da informação

Foram encontradas 49 questões

Dado o alfabeto português de 26 letras e uma rotação ROT-13, marque a opção que apresenta a mensagem “Este texto foi criptografado” no alfabeto cifrado.

O algoritmo RSA é utilizado tanto no processo de criptografia, quanto no processo de assinatura digital. Seu funcionamento está fundamentado no problema NP-Completo de fatoração de dois números primos muito grandes. Para realizar trocas de mensagens que garantam confidencialidade e/ou autenticidade, cada agente participante deve possuir uma chave pública e uma chave privada. Suponha que um agente Alfa, que possui a chave pública PUB_Alfa e a chave privada PRI_Alfa, queira mandar uma mensagem M com as propriedades de confidencialidade e/ou autenticidade para o agente Beta, que possui chave pública PUB_Beta e a chave privada PRI_Beta.

Com base no algoritmo RSA, qual das opções abaixo está correta?

C = Me mod n M = Cd mod n = (Me ) d mod n = Med mod n

A respeito de e, d e n, é correto afirmar que

Assinale a alternativa que nomeia o resultado desse método.

É correto afirmar que a criptografia assimétrica possui o tipo de chave

Com relação à segurança em redes de computadores, assinale V para verdadeiro ou F para falso. Em seguida, assinale a alternativa com a sequência correta.

( ) A criptografia é uma ferramenta que pode ser usada para manter informações confidenciais e garantir sua integridade e autenticidade.

( ) Os algoritmos criptográficos podem ser divididos como de chave simétrica e de chave pública.

( ) Os algoritmos de chave simétrica utilizam chaves diferentes para codificação e decodificação.

( ) O algoritmo RSA é um tipo de algoritmo de chave pública.

A palavra “criptografia” vem de palavras gregas que significam “escrita secreta”. A criptografia tem uma longa e interessante história de milhares de anos.

O nome que se dá à arte de solucionar mensagens cifradas é

As criptografias simétricas e assimétricas podem funcionar combinadas. Avalie as afirmações sobre o funcionamento dessas criptografias.

I. O cliente faz uma solicitação ao servidor para um recurso que precisa ser mantido seguro.

II. O cliente envia ao servidor a sua chave pública. O servidor gera então uma chave assimétrica e descriptografada utilizando a chave pública do cliente. Essa chave assimétrica descriptografada é enviada de volta ao cliente.

III. O servidor decripta a chave simétrica com sua própria chave privada.

IV. Tanto o cliente como o servidor agora tem uma chave simétrica, que pode ser utilizada para criptografar os dados enviados de um lado a outro.

Está correto apenas o que se afirma em

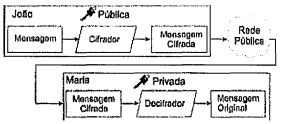

A criptografia, segundo a Cartilha de Segurança para a Internet (2012) publicada no site Cert.br é um dos principais mecanismos de segurança que pode ser usado para a proteção contra riscos associados ao uso da Internet. Diante desse contexto, observe a figura abaixo

O sistema criptográfico que utiliza duas chaves distintas:

uma pública, que pode ser livremente divulgada, e uma

privada, que deve ser mantida em segredo por seu dono.

Esse sistema criptográfico é denominado chave

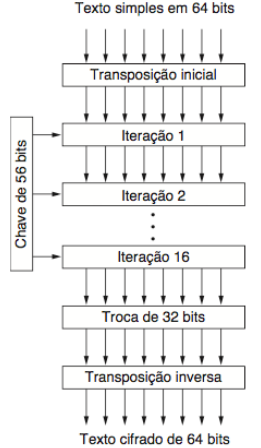

A figura a seguir representa um esboço de funcionamento de um padrão de criptografia de dados.

Fonte: TANEMBAUM, Andrews S. Redes de Computadores. São Paulo: Pearson, 2011

Acerca deste padrão, avalie as afirmativas a seguir:

I – O padrão de criptografia representado é o Advanced Encryption Standard (AES).

II – Uma vez que é um algoritmo de chave simétrica, a decodificação é feita com a mesma chave de codificação.

III – Durante os processos de Iteração 1 a 16, a chave de 56 bits é usada sucessivamente sem qualquer modificação, aumentando a segurança do processo.

Está correto apenas o que se afirma em