Questões Militares

Sobre criptografia em segurança da informação

Foram encontradas 49 questões

Sobre a característica ou as características que são usadas para uma classificação dos sistemas criptográficos, analise as assertivas abaixo e, em seguida, assinale a alternativa que apresenta a sequência correta.

I. Tipo de operações usadas para transformar texto claro em texto cifrado.

II. Número de chaves usadas.

III. Modo como o texto às claras é processado.

IV. Grau de dificuldade da decifração.

V. Tamanho da chave de criptografia.

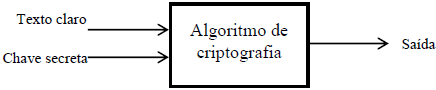

Um esquema de criptografia é computacionalmente seguro se ___________ para quebrar a cifra for _________ ao valor da informação codificada e/ou se _________ para quebrar a cifra for _________ ao tempo de vida útil da informação.