Questões Militares de Segurança da Informação

Foram encontradas 298 questões

Em relação às tecnologias para softwares maliciosos (malware), associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

NOME

1. Rootkit.

2. Exploit.

3. Flooder.

4. Backdoor.

5. Auto-rooter.

DESCRIÇÃO

( ) Código específicos para uma ou mais vulnerabilidades.

( ) Ferramenta usada para invadir máquinas.

( ) Conjunto de ferramentas usadas depois que o atacante consegue acesso ao nível de root.

( ) Atua usando alguma forma de ataque de

negação de serviço.

Assinale a alternativa que completa corretamente as lacunas abaixo.

“Engenharia social é um conjunto de métodos e técnicas que têm como objetivo obter informações __________ por meio da exploração da ____________ , de técnicas investigativas e __________ , da enganação, etc.”

Segundo a Cartilha de Segurança para a Internet (2012),

publicada no site cert.br, para permitir que se possam

aplicar, na Internet, cuidados similares aos que costumam

ser tomados no dia a dia, é necessário que os serviços

disponibilizados e as comunicações realizadas pela

Internet garantam alguns requisitos básicos de segurança,

EXCETO:

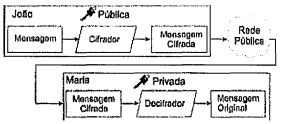

A criptografia, segundo a Cartilha de Segurança para a Internet (2012) publicada no site Cert.br é um dos principais mecanismos de segurança que pode ser usado para a proteção contra riscos associados ao uso da Internet. Diante desse contexto, observe a figura abaixo

O sistema criptográfico que utiliza duas chaves distintas:

uma pública, que pode ser livremente divulgada, e uma

privada, que deve ser mantida em segredo por seu dono.

Esse sistema criptográfico é denominado chave