Questões Militares Sobre segurança da informação

Foram encontradas 289 questões

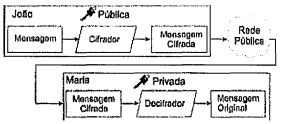

A criptografia, segundo a Cartilha de Segurança para a Internet (2012) publicada no site Cert.br é um dos principais mecanismos de segurança que pode ser usado para a proteção contra riscos associados ao uso da Internet. Diante desse contexto, observe a figura abaixo

O sistema criptográfico que utiliza duas chaves distintas:

uma pública, que pode ser livremente divulgada, e uma

privada, que deve ser mantida em segredo por seu dono.

Esse sistema criptográfico é denominado chave

Em relação aos conceitos sobre segurança da informação, procedimentos de segurança e procedimentos de backup, numere a 2ª coluna em conformidade com os conceitos da 1ª coluna.

1) Tipos de Backup

2) Segurança da Informação

3) Mecanismos de Segurança

( ) Confidencialidade, integridade, disponibilidade, autenticidade e irretratabilidade.

( ) Encriptação, certificado digital, assinatura digital.

( ) Completos, incrementais e diferenciais.

A sequência correta, de cima para baixo, é:

Os métodos de assinatura digital podem ser utilizados para autenticação de uma mensagem ou para manter o sigilo da mensagem. Quando se deseja apenas fazer a autenticação de uma mensagem, geralmente são utilizados Hashs Criptográficos.

Sobre os Hashs Criptográficos, é correto afirmar que

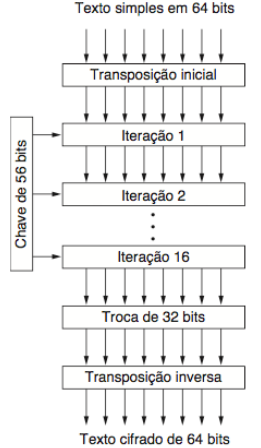

A figura a seguir representa um esboço de funcionamento de um padrão de criptografia de dados.

Fonte: TANEMBAUM, Andrews S. Redes de Computadores. São Paulo: Pearson, 2011

Acerca deste padrão, avalie as afirmativas a seguir:

I – O padrão de criptografia representado é o Advanced Encryption Standard (AES).

II – Uma vez que é um algoritmo de chave simétrica, a decodificação é feita com a mesma chave de codificação.

III – Durante os processos de Iteração 1 a 16, a chave de 56 bits é usada sucessivamente sem qualquer modificação, aumentando a segurança do processo.

Está correto apenas o que se afirma em

Um sistema Web desenvolvido em PHP para fazer autenticação de usuários utiliza a seguinte QUERY SQL: SELECT * FROM usuarios WHERE nome = ‘$nome’ AND senha = ‘$senha’;

Um hacker, aproveitando de uma vulnerabilidade nesse código, consegue acesso com nível de usuário, sem saber a senha do mesmo, manipulando os dados de entrada para que esta QUERY seja executada da seguinte forma:

SELECT * FROM usuarios WHERE nome = ‘joao’ AND senha = ‘qualquer’ OR ‘x’ = ‘x’;

Este tipo de ataque é conhecido como

1 - Alice e Bob trocam as suas chaves públicas;

2 - nesse momento, um invasor consegue passar a sua chave pública falsa para Bob, fingindo ser a de Alice;

3 - Bob criptografa uma mensagem para Alice usando a chave pública falsa do invasor;

4 - o invasor intercepta a mensagem e usa a sua chave privada para decriptografar a mensagem de Bob.

Marque a opção que contém, respectivamente, a denominação do tipo de ataque e a solução para o problema.

I - Os códigos-fonte dos softwares desenvolvidos são restritos e seu acesso deve ser controlado. II - É livre o uso de programas utilitários baixados da Internet. III - São necessários sistemas de gerenciamento de senhas, que devem ser interativos e assegurar a qualidade das senhas. IV - O acesso a sistemas e aplicações deve ser controlado por um procedimento seguro de log.

Assinale a opção correta.