Questões de Concurso Militar CIAAR 2016 para Primeiro Tenente - Análise de Sistemas

Foram encontradas 60 questões

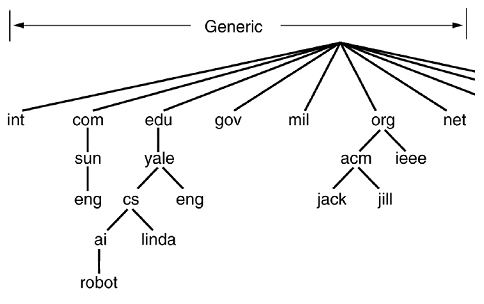

Segundo Tanenbaum (2007): “Cada domínio tem seu nome definido pelo caminho ascendente entre ele e a raiz (sem nome). Esses componentes são separados por pontos.” Nesta linha, qual seria a definição de nome de domínio para linda?

Considerando Modelo TCP/IP e seus protocolos, estabeleça a relação correta entre as colunas a seguir, de modo que a da direita seja inteiramente preenchida com os números da esquerda.

(1) Camada de Aplicação

(2) Camada de Transporte

(3) Camada de Redes Interligadas

(4) Enlace

( ) UDP

( ) IP

( ) HTTP

( ) DSL

( ) Ethernet

( ) DNS

( ) TCP

A sequência está correta em

Com o Napster ocorreu o auge da comunicação não hierárquica. O Napster chegou a ter mais de 50 milhões de usuários trocando todos os tipos de músicas. A ideia era simples, na qual os usuários associados registravam em um banco de dados central mantido no servidor Napster as músicas que tinham em seus discos rígidos. Caso o associado quisesse uma música, verificava no banco de dados quem a tinha e encaminhava-se diretamente até o local indicado para obtê-la. Por não manter de fato nenhuma música em suas máquinas, o Napster argumentou que não estava infringindo os direitos autorais. Não aceitando o argumento, os tribunais fecharam o site da empresa.

Assinale a alternativa que apresenta corretamente a topologia de rede em um sistema com comunicação não hierárquica.

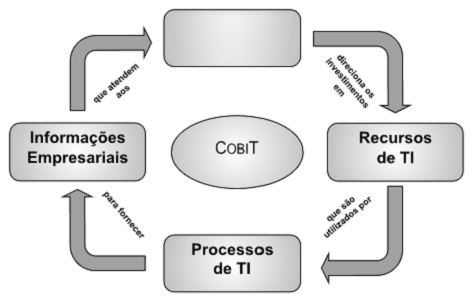

De acordo com Abreu e Fernandes(2012), a figura abaixo ilustra a arquitetura empresarial para TI preconizada pelo princípio básico do CobiT. Qual pilar da arquitetura está faltando na figura?

O IT Governance Institute (ITGITM) estabelece o que uma metodologia de governança e controle de TI deve cumprir. Sobre governança e controle de TI, classifique as afirmativas abaixo em (V) verdadeiras ou (F) falsas. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) Permitir o alinhamento entre os objetivos de negócios e de TI, por fornecer um foco de negócios.

( ) Estabelecer um processo de orientação para definir os escopos e a extensão da cobertura, com uma estrutura definida.

( ) Prover uma linguagem comum com um conjunto de termos e definições.

( ) Ajudar a atender aos requisitos regulatórios por ser consistente com padrões de governança geralmente aceitos (como o COSO) e controles de TI esperados por reguladores e auditores externos.

São principais conceitos amadurecidos no ITIL v3:

I. Uma equipe ou grupo de pessoas e ferramentas que são utilizadas para conduzir um ou mais processos de atividades.

II. Um conjunto estruturado de atividades para alcançar um objetivo estabelecido. Utiliza uma ou mais entradas e as transforma em saídas definidas.

III. Meio de fornecer valor de forma que o cliente perceba, facilitando a obtenção de resultados que os clientes desejam.

As denominações dos conceitos descritos são, respectivamente:

Considerando o PMBOK, informe se é falso (F) ou verdadeiro (V) o que se afirma sobre a Estrutura Analítica do Projeto e as ferramentas e técnicas para sua criação. A seguir, indique a opção com a sequência correta.

( ) Os pacotes de trabalho são usados para agrupar atividades onde o trabalho é agendado, tem custo estimado, monitorado e controlado. O trabalho planejado é contido dentro dos componentes de nível mais alto da EAP.

( ) A opinião e conhecimento especializado são aplicados aos detalhes técnicos do escopo do projeto e usados para reconciliar diferenças de opinião sobre a melhor maneira de criar a EAP.

( ) Agrupamento é a técnica usada para dividir e subdividir o escopo do projeto. O nível de agrupamento é frequentemente guiado pelo grau de controle necessário para gerenciar o projeto de forma eficaz.

( ) Os métodos mais comuns para se criar uma EAP incluem a abordagem descendente, o uso de diretrizes específicas a organizações e dos modelos de EAP.

( ) A estrutura da EAP pode ser representada de várias maneiras, tais como, usando fases do ciclo de vida do projeto, usando entregas principais ou incorporando subcomponentes que podem ser desenvolvidos por organizações externas à equipe do projeto.

A maneira mais racional de melhorar qualquer processo é medir atributos específicos do processo, desenvolver métricas significativas baseadas nesses atributos, e então, fazer uso das métricas para fornecer indicadores que serão base para uma estratégia de aperfeiçoamento. Grady (1992) afirma que há usos “privados e públicos” para diferentes tipos de dados de processo. Relativo às métricas de processo, analise as sentenças abaixo:

I. Taxas de defeito por indivíduo, taxas de defeito por componente e erros encontrados durante o desenvolvimento são exemplos de métricas privadas.

II. Defeitos relatados para funções principais do software, erros encontrados durante revisões técnicas e linhas de código ou pontos de função por componente ou função são algumas métricas de processo que podem ser privadas para equipe de projeto de software, mas são públicas para todos os membros da equipe.

III. Métricas privadas geralmente assimilam informações que originalmente eram públicas à equipe, como por exemplo, as taxas de defeito em nível de projeto (atribuídas aos indivíduos incialmente de forma coletiva). O intuito é produzir benefícios significativos para organização melhorar seu nível geral de maturidade de processo.

IV. Idealiza-se que o aperfeiçoamento do processo de software comece em nível individual. Dados privados do processo podem servir como motivador importante quando o propósito é melhorar a abordagem de engenharia de software.

Estão corretas somente as sentenças apresentadas em:

Estabeleça a relação correta entre as colunas a seguir, considerando as palavras-chave em SQL e suas definições.

(1) SELECT

(2) UPDATE

(3) GROUP BY

(4) FROM

( ) Critérios para agrupar linhas.

( ) Tabelas envolvidas na consulta.

( ) Recupera dados de uma ou mais tabelas.

( ) Atualiza linhas em uma tabela especificada.

A sequência está correta em

Considere uma tabela SQL chamada Autores com as seguintes colunas: ID, PrimeiroNome e UltimoNome. A coluna ID é do tipo inteiro, as colunas PrimeiroNome e UltimoNome são do tipo texto. Analise a seguinte consulta SQL:

Select ID, PrimeiroNome, UltimoNome from Autores where UltimoNome like '_o%';

Que resultado a consulta acima retorna?

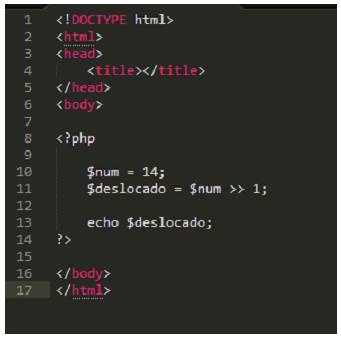

Qual valor será mostrado na tela do navegador ao ser executado o código apresentado na figura abaixo?

Ao executar o código abaixo, qual será o resultado impresso em console?

int p=1;

while(p <= 64){

p = p *2;

}

System.out.println(p);

A respeito de estruturas de repetição, analise as afirmativas a seguir:

I. A estrutura de repetição while permite ao programador especificar que um programa deve repetir uma ação enquanto alguma condição permanecer verdadeira.

II. O símbolo de agregação da UML une 2 fluxos de atividade em um único fluxo.

III. A estrutura de repetição while deve obrigatoriamente implementar o comando break.

Está correto apenas o que se afirma em