Questões de Concurso Militar CAP 2015 para Cabo - Técnico em Processamento de Dados

Foram encontradas 50 questões

I - Na passagem por _________ , o parâmetro formal é vinculado diretamente ao parâmetro atual, e o resultado é que os parâmetros atual e formal compartilham as vinculações de memória e conteúdo.

II - A passagem por _____________ normalmente é implementada por cópia, porque os acessos são mais eficientes com essa abordagem.

III- Na passagem por ___________ , não há associação entre os parâmetros atuais do programa e os parâmetros formais da abstração, devido ao mecanismo de cópia.

IV - Na passagem por __________ , é transmitido um caminho de acesso (endereço) para o subprograma chamado.

( ) Uma declaração import não é necessária quando uma classe em um pacote utiliza outra no mesmo pacote.

( ) Toda declaração de classe que se inicia com a palavra-chave public deve ser armazenada em um arquivo que tenha exatamente o mesmo nome que a classe e termine com a extensão de nome do arquivo.java.

( ) Qualquer classe que contenha public static void main (String [] args) poderá ser utilizada para executar um aplicativo.

( ) 0 tipo de retorno void indica que um método retornará um valor de mesmo tipo.

( ) Os membros protected de uma superclasse podem ser acessados por membros da superclasse, por membros de suas subclasses e por membros de outras classes no mesmo pacote.

( ) Java permite que subclasses herdem de mais de uma superclasse, pois permite que uma classe herde de uma superclasse e implemente mais de uma interface.

( ) No escalonamento circular, a cada processo, é atribuído um intervalo de tempo para sua execução.

( ) No escalonamento não preemptivo, o algoritmo de escalonamento escolhe um processo e o deixa em execução por um tempo máximo fixado.

( ) No escalonamento por prioridades, as prioridades podem ser atribuídas aos processos estática ou dinamicamente.

( ) Quando um computador é multiprogramado, ele, muitas vezes, tem múltiplos processos ou THREADS que competem pela CPU, ao mesmo tempo, sendo necessário que o sistema operacional, por meio do escalonador, escolha qual dos processos será executado a seguir.

( ) No escalonamento preemptivo, o algoritmo de escalonamento escolhe um processo para executar e, então, o deixa executar até que seja bloqueado, ou até que, voluntariamente, libere a CPU.

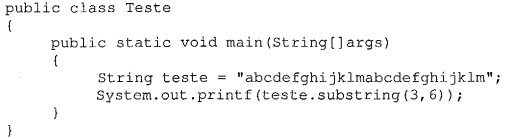

Assinale a opção que apresenta a saída impressa produzida pela execução do método main da classe Teste representada acima.

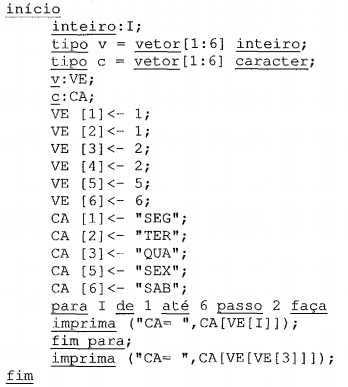

Assinale a opção que contém os valores impressos após a execução do algoritmo apresentado acima.