Questões de Concurso Militar CAP 2015 para Cabo - Técnico em Processamento de Dados

Foram encontradas 50 questões

I - O desenvolvimento do programa em diferentes fases por refinamento sucessivo é denominado desenvolvimento __________.

II - A decomposição do programa total em módulos __________ , devem preferencialmente ser organizados num sistema hierárquico.

III- Cada módulo deve conter um número muito limitado de estruturas básicas de fluxo de _________.

IV - A ideia básica da programação estruturada é reduzir ____________.

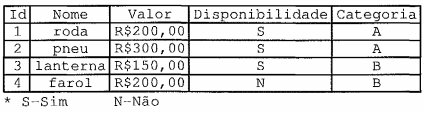

Com base na tabela acima, considerando a linguagem SQL, assinale a opção que apresenta o comando sintaticamente INCORRETO.

Considerando a linguagem SQL, qual é o comando que NÃO retornará nenhuma linha da tabela acima?