Questões Militares

Para marinha

Foram encontradas 29.933 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

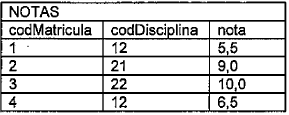

Considere a seguinte tabela NOTAS e seu conteúdo.

Statement stmt = null;

String query = "select n.codMatricula, n.nota" +

"from NOTAS n";

try{

stmt = con.create Statement();

ResuItSet rs = stmt.executeQuery(query);

float nota = (float)0.0;

while (rs.next()) {

nota += rs.getFloat("nota");

}

System.out.println(nota);

} catch (SQLExceptione) {

e.printStackTrace();

} finally {

if (stmt != null) {stmt.close();}

}

Utilizando JDBC, o que o trecho de código Java imprime no console?

public class Estrutura { private ArrayList<lnteger> estr; public Estrutura(){ estr = new ArrayList<lnteger>(); } public void adiciona( Integer n){ estr.add(n); } public integer remove(){ return (Integer) estr.remove( estr.size()-1); } }

Que estrutura de dados essa classe implementa?