Questões Militares

Foram encontradas 4.945 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Observe o cenário hipotético abaixo.

I- DANI recebeu um e-mail oferecendo promoções por meio do link http://urlcurta.br/yhdkadkw, que é na verdade um acesso ao site http://malicioso.com.br;

II- DANI, por descuido e sem perceber, acessou o site http://malicioso.com.br, assim abriu uma porta do seu computador para um ATACANTE, o qual passou a “escutar” todo o tráfego de rede daquele computador;

III- DANI acessou http://interbank.com para realizar uma transferência bancária de 100 reais para MIG. A requisição, de uma maneira genérica, será feita da seguinte forma: GET /transfer.do?acct=MIG&amount=100 HTTP/1.1

IV- DANI resolveu transferir mais 50 reais à conta de MIG. A requisição que parte do navegador de DANI tem a seguinte característica: GET /transfer.do?acct=MIG&amount=50 HTTP/1.1

V- O ATACANTE observou as duas requisições realizadas e concluiu que uma transação simples poderia ser feita para sua conta se assumisse o seguinte formato: GET /transfer.do?acct=ATACANTE&amount=1000 HTTP/1.1

VI- O http://interbank.com de DANI manteve a informação de autenticação num cookie, e o cookie não expirou;

VII- O ATACANTE, com as informações necessárias, preparou e encaminhou um e-mail ao DANI com uma requisição maliciosa, por meio do seguinte link: <imgsrc=http://interbank.com/transfer.do?acct=ATACANTE&amount=1000 width=’T height="1" border="0">

VIII- DANI, ao abrir o novo e-mail do ATACANTE, e ao carregar a imagem, sem perceber qualquer aviso, o navegador submeteu a requisição maliciosa ao http://interbank.com sem qualquer indicação visual de que a transferência bancária de 1000 reais fora executada.

Diante do exposto, assinale a opção correta.

Segundo Machado e Maia (2013), os sistemas com múltiplos processadores são arquiteturas que têm duas ou mais UCP’s interligadas e que funcionam em conjunto na execução de tarefas independentes ou no processamento simultâneo de uma mesma tarefa. Nos sistemas ___________________o tempo de acesso à memória principal depende da localização física do processador. Nesta arquitetura, existem vários conjuntos, reunindo processadores e memória, sendo cada conjunto conectado aos outros por uma _________________________ .

Todos os conjuntos compartilham um mesmo sistema operacional e referenciam o mesmo espaço de endereçamento.

Em diversas aplicações necessita-se de estruturas mais complexas do que as puramente sequenciais, para as quais se destacam as árvores, que admitem um tratamento computacional simples e eficiente, sendo utilizadas para a modelagem de inúmeros problemas práticos. Analise as figuras a seguir e assinale a opção que apresenta a correta classificação de cada árvore.

De acordo com Szwarcfiter e Markenzon (2010), coloque F (Falso) ou V (verdadeiro) nas afirmativas abaixo, assinalando a seguir a opção que apresenta a sequência correta.

( ) Análise é um aspecto básico no estudo dos algoritmos, o qual consiste em verificar a exatidão do método empregado, o que é realizado através de um prova de matemática.

( ) Correção é outro aspecto básico no estudo do algoritmo, o qual visa à obtenção de parâmetros que possam avaliar a eficiência do algoritmo em termos de tempo de execução e memória ocupada.

( ) Frequentemente, um procedimento recursivo é mais conciso que o seu correspondente não recursivo. Entretanto, muitas vezes há desvantagens no emprego prático da recursividade, podendo um algoritmo não recursivo ser mais eficiente que o seu equivalente recursivo.

( ) As complexidades do pior caso, do melhor caso e do caso médio têm por objetivo avaliar a eficiência de tempo ou espaço. Sendo a complexidade de pior caso a que fornece um limite superior para o número de passos que o algoritmo pode efetuar, em qualquer caso,

( ) Para a questão de algoritmos ótimos, o interessante é determinar a função que represente o menor limite inferior possível para um problema e a maior complexidade de melhor caso do algoritmo.

Com relação ao Sistema Operacional Linux, coloque F (Falso) ou V (verdadeiro) nas afirmativas abaixo, assinalando a seguir a opção que apresenta a sequência correta.

( ) O programa warnquota é utilizado para enviar automaticamente aos usuários avisos sobre cota de disco ultrapassada.

( ) O sistema de cotas de disco estabelece os limites de utilização com base nos parâmetros soft limits, hard limits e graceperiod.

( ) O comando crontab tem a função de executar comandos e programas em datas e horários determinados. .

( ) O arquivo /etc/gshadow armazena informações sobre os grupos do sistema (inclui a senha deles).

( ) O arquivo /etc/bashrc define as variáveis de ambiente para todos os usuários, o qual é executado automaticamente no login.

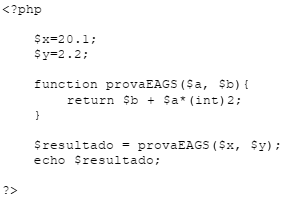

Analise o código PHP abaixo e assinale a alternativa que corresponde à saída do programa.

Sobre a tecnologia de transmissão de dados do tipo enlaces de broadcast, marque V para verdadeiro ou F para falso. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) Conectam pares de máquinas individuais.

( ) Os pacotes enviados por qualquer máquina são recebidos por todas as outras.

( ) Têm apenas um canal de comunicação, compartilhado por todas as maquinas da rede.

( ) Oferecem possibilidade de endereçamento de um pacote a todos os destinos usando um código especial no campo de endereço.

Considerando os conceitos básicos de funcionamento de hardware, assinale a alternativa correta quanto à definição abaixo.

“Parte da memória (RAM) do computador pode ser acessada como uma memória temporária para uso interno do processador. Sua principal característica é que o último dado armazenado será o primeiro a sair.”

Assinale a alternativa que completa corretamente as lacunas da assertiva abaixo.

“Os principais equipamentos ativos utilizados para a interligação das estações de trabalho a outros computadores da rede são os _________________ (também conhecidos por ___________) e os _________________ ( chamados de ___________).”