Questões Militares

Foram encontradas 4.578 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse caso, a melhor ferramenta disponibilizada pelo sistema é o(a):

Nesse caso, a fibra óptica utilizada é do tipo:

• Equipamento utilizado para interligar segmentos de redes locais, permitindo a comunicação entre eles. • Os dados de um barramento ficam restritos a esse segmento e só passam a outro se forem endereçados. • Evita congestionamento e colisões: uma rede local não interfere nas outras redes locais conectadas a esse componente. • A comutação de frames Ethernet é baseada em hardware, em que a execução da comutação é feita por chips e não por programas armazenados.

Nesse quadro, apresentam-se algumas características de um:

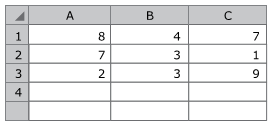

O valor que será exibido na célula A4 após esta ser preenchida com a fórmula =SE(MAIOR(A1:C3;2)<C3;A3;B2) é:

No processo de edição de documentos, pode ser necessário criar um vínculo em uma parte do documento que redireciona para outro local do documento, como, por exemplo, o vínculo “Veja a tabela 6 para mais detalhes”, que, ao ser clicado, redireciona para o local desejado.

O recurso do MS-Word 2010, em sua configuração padrão, que permite criar esses vínculos é: