Questões Militares

Para engenheiro da computação

Foram encontradas 681 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O Return on Investment (ROI) é uma forma de medir a performance da área de TI e apresentar métricas plausíveis para justificar investimentos em equipamentos, softwares ou pessoas. Bem como permitir sua contratação junto a fornecedores.

No ITIL, questões referentes ao ROI são encontradas em qual processo da Estratégia de Serviço?

Os métodos de assinatura digital podem ser utilizados para autenticação de uma mensagem ou para manter o sigilo da mensagem. Quando se deseja apenas fazer a autenticação de uma mensagem, geralmente são utilizados Hashs Criptográficos.

Sobre os Hashs Criptográficos, é correto afirmar que

Os cabos de fibra ótica são utilizados para transmissão de dados em alta velocidade e longa distância. Para isso, a transmissão é feita utilizando-se uma fonte de luz que, convencionalmente, indica que um pulso de luz corresponde a um bit 1 e a ausência de luz corresponde ao bit 0. Conectando-se uma fonte de luz em um lado da fibra e um detector na outra ponta é criado o sistema de transmissão de dados. Esta fonte de luz, utilizada para a sinalização, pode ser composta de diodos emissores de luz (LED) ou lasers semicondutores.

Acerca das propriedades de cada uma das fontes de luz, é correto afirmar que

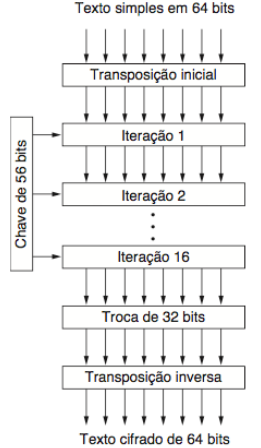

A figura a seguir representa um esboço de funcionamento de um padrão de criptografia de dados.

Fonte: TANEMBAUM, Andrews S. Redes de Computadores. São Paulo: Pearson, 2011

Acerca deste padrão, avalie as afirmativas a seguir:

I – O padrão de criptografia representado é o Advanced Encryption Standard (AES).

II – Uma vez que é um algoritmo de chave simétrica, a decodificação é feita com a mesma chave de codificação.

III – Durante os processos de Iteração 1 a 16, a chave de 56 bits é usada sucessivamente sem qualquer modificação, aumentando a segurança do processo.

Está correto apenas o que se afirma em