Questões Militares

Para nível superior

Foram encontradas 198 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I – Ajustes de Desempenho

II – Gerenciamento de Demanda

III – Dimensionamento de Aplicações

IV – Manutenção de Infraestrutura

V – Manutenção de Software

I. ESCOPO.

II. INTEGRAÇAO.

III. QUALIDADE.

IV. RISCOS.

V. RECURSOS HUMANOS.

FIGURA

1

2

3

4

5

SIGNIFICADO

( ) RELACIONAMENTO.

( ) ATRIBUTO OU PROPRIEDADE.

( ) ENTIDADE.

( ) Uma consulta externa é definida como entrada on-line que resulta na geração de alguma resposta imediata do software sob a forma de uma saída on-line.

( ) Cada arquivo de interface externa é um agrupamento lógico de dados que reside dentro das fronteiras da aplicação e é mantido por entradas externas.

( ) Cada arquivo lógico é um agrupamento lógico de dados que reside externamente à aplicação, mas fornece dados que podem ser úteis para a aplicação.

Total de Pontos de Função Ajustado

1. AFP = 2100

2. AFP = 2000

3. AFP = 1900

4. AFP = 1800

5. AFP = 1700

Soma do Nível de Influência

( ) Nível de Influência = 19

( ) Nível de Influência = 15

( ) Nível de Influência = 7

( ) A modelagem paramétrica é um modelo matemático utilizado para estimar os custos de um projeto.

( ) A modelagem paramétrica é uma forma de estimativa top-down.

( ) A modelagem paramétrica é uma ferramenta para prever recursos humanos e o tempo gasto em um projeto.

Com a relação à biblioteca de boas práticas na oferta de serviços de tecnologia da informação denominada ITIL (Information Technology Infrastructure Library) e possíveis itens do gerenciamento de liberação:

I – BIBLIOTECA DE RECURSOS HUMANOS (BRH)

II – BIBLIOTECA DE SOFTWARE DEFINITIVO (BSD)

III – BIBLIOTECA DE MANUAIS TÉCNICOS (BMT)

IV – DEPÓSITO DE MATERIAIS RECICLADOS (DMR)

V – DEPÓSITO DE HARDWARE DEFINITIVO (DHD)

São gerenciados a partir da Base de Dados de Gerenciamento de Configuração (BDGC) os itens:

Considere o programa escrito em linguagem C:

# include < stdio.h >

int main ()

{

int i=9;

i^=15;

i>>=1;

i<<=2;

printf ("%d",i);

}

O resultado impresso será:

# include <stdio.h>

int main ()

{

int a[ ][4] = {1,2,3,4,5,6,7,8,9,10,11,12};

int i;

for (i=0;i<3;++i)

printf ( "%d", *(a[i]+1));

}

O resultado impresso será:

I. INICIAÇÃO.

II. PLANEJAMENTO.

III. EXECUÇÃO.

IV. CONTROLE.

V. ENCERRAMENTO.

( ) Uma relação está na primeira forma normal (1FN) se e somente se cada tupla contém um único valor para cada atributo.

( ) Uma relação está na segunda forma normal (2FN) se e somente se ela está na 1FN e todo atributo não chave é mutuamente independente.

( ) Uma relação está na terceira forma normal (3FN) se e somente se ela está na 2FN e todo atributo não chave é irredutivelmente dependente da chave primária.

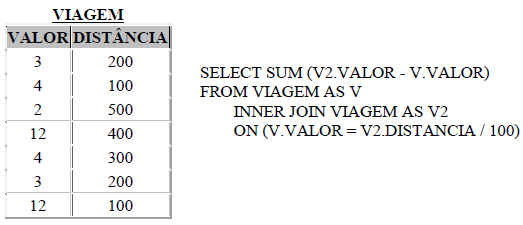

Teremos como retorno da consulta SQL:

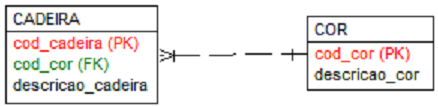

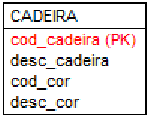

Entretanto, o mesmo modelo apresentado foi implementado no banco de dados utilizando-se uma única tabela CADEIRA, conforme abaixo:

Nestas condições, seguindo as regras de normalização em banco de dados, a tabela CADEIRA implementada encontra-se:

Em relação aos diagramas utilizados pela linguagem UML (Unified Modeling Language), associe a segunda coluna de acordo com a primeira e, a seguir, assinale a alternativa com a sequência correta.

Tipo de Item

1. Item Estrutural

2. Item Comportamental

3. Item de Agrupamento

4. Item Anotacional

5. Item Relacional

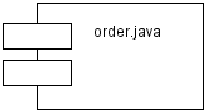

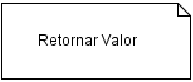

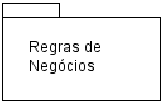

Representação

( )

( )

( )

I. O nível 2 é monousuário sem rede.

II. O nível 3 é monousuário com rede.

III. O nível 4 é usado para o administrador de sistema implementar alguma inicialização específica e com modificações em relação à original.

IV O nível 5 é exclusivo para ambiente gráfico.

V. O nível 6 é utilizado para reinicializar a máquina.

Arquivo

1. ifconfig

2. ifup

3. ifdown

4. Pump

5. ethtool

Função

( ) Mostra as configurações de todos os adaptadores de rede ativos na máquina.

( ) Ativa uma interface de rede previamente definida.

( ) Desativa uma interface de rede previamente definida.

O ___________ e o ___________ são sistemas de _______________.

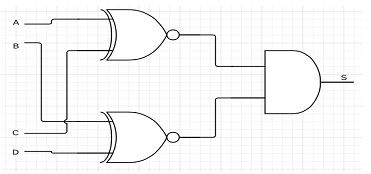

Para responder o item utilize a figura abaixo.

Indique em qual das situações listadas abaixo o circuito lógico da figura produzirá a saída S=1.

I. Como estes firewalls examinam dados da camada superior, eles podem impedir ataques que empregam vulnerabilidade ou funções de aplicações específicas.

II. Ataques de roteamento da origem ocorrem quando a estação origem especifica a rota que um pacote deverá seguir na Internet na tentativa de evitar as medidas de segurança que não analisam as informações do roteamento da origem.

III. A contramedida contra um ataque de falsificação de endereço IP é descartar pacotes com um endereço de origem interno se o pacote chegar por uma interface externa.

IV A política de descarte padrão de pacotes aumenta a facilidade de uso para os usuários finais.

V. A contramedida contra ataques de fragmento pequeno é impor a regra de que o primeiro fragmento de um pacote deverá conter uma quantidade mínima pré-definida do cabeçalho de transporte.