Questões Militares

Para primeiro tenente - informática

Foram encontradas 462 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

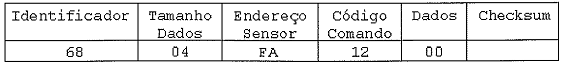

A tabela acima apresenta o formato de um comando de leitura,em hexadecimal, enviado por um computador a um sensor conectado em sua porta serial. Sabendo que o protocolo de comunicação do sensor descreve CHECKSUM como o byte menos significativo da soma dos seguintes campos (Tamanho Dados + Endereço Sensor + Código Comando + Dados), e que os bytes são transmitidos e armazenados no formado BIG ENDIAN, tanto pelo computador quanto pelo sensor, calcule o CHECKSUM que deverá ser enviado nesse comando e assinale a opção correta.

Despreze o BIT DE CARRY, se existir.

package p2; public class P2 { public static void main(String[ ] args) { P2 t = new P2 () ; t. d (20) ; } public static long f(long n) { if (n < =1) { return 1; } else { D (100000000) ; return n * f (n-1) ; } } public static void D(long t) {

long wDelay = System.nanoTime()+ t; while (System.nanoTime () < wDelay) { } } public void d(long n) { for (int t=0; t < = n; t++ ) { System.out.printf("%d = %d\n", t, f(t)); } } }

Com relação ao paradigma de orientação a objeto no tratamento de estruturas de controle, e de acordo com o código em JAVA acima, desenvolvido no ambiente NetBeans 7.3, qual é o valor da variável t quando f(t)=5040?

-em t1 = Oms, P1 = PRONTO, P2 = PRONTO - em t2 = 1ms, P1 = EXECUÇÃO, P2 = PRONTO - em t3 = 3ms, P1 = ESPERA, P2 = EXECUÇÃO - em t4 = 6ms, P1 = ESPERA, P2 = PRONTO - em t5 = 8ms, P1 = ESPERA, P2 = EXECUÇÃO - em t6 = 9ms, P1 = ESPERA, P2 = ESPERA - em t7 = 11ms, P1 = PRONTO, P2 = ESPERA - em t8 = 13ms, P1 = EXECUÇÃO, P2 = PRONTO - em t9 = 15ms, P1 = ENCERRADO, P2 = EXECUÇÃO

Considerando que o algoritmo de escalonamento é do tipo escalonamento preemptivo circular (ROUND-ROBIN), calcule o valor do TIME-SLICE, em ms, do sistema, desprezando os tempos de processamento relativos às funções do Sistema Operacional, e assinale a opção correta.

I - RAID 0 II - RAID 1 III - RAID 3 IV - RAID 5 V - RAID 6

( ) Dados divididos pelos vários discos e é usado um disco adicional para armazenar os dados de paridade. ( ) Distribuição uniforme dos bits de paridade em todos os discos. ( ) Implementação da redundância, realizada por meio da duplicação, triplicação ou mais de um determinado volume de dados por vários discos. ( ) Fragmentação ou fracionamento do arquivo em várias partes e cada uma armazenada em um disco diferente.

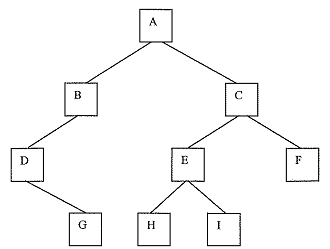

Considerando os percursos apresentados em Szwarcifiter e Markenzon (2010), assinale a opção que apresenta o percurso da árvore binária acima em ordem simétrica.

package p9; public class P9 { public static void main(String[ ] args) { final int DIM =2; int [ ] [ ] [ ] matriz = new int[DIM] [ DIM] [ DIM] ; int t = 0 ;

for(int i=0; i<matriz.length; i++ ){ for(int j=0; j<matriz[ i] .length; j++ ){ for(int k=0; k<matriz[ i] .length; k++ ){ t + = matriz [ i] [ j] [ k] + = i*j*k; } } } System.out.println(t); } }

Considerando o estudo de ARRAYS de "n" dimensões, com relação ao código em JAVA acima, construído no ambiente Netbeans 7.2.1, que valor será impresso pelo programa após o término de sua execução?

Segundo Szwarcifiter e Markenzon (2010), um aspecto fundamental no estudo das árvores de busca é, naturalmente, o custo de acesso a uma chave desejada.

Sendo assim, assinale a opção que apresenta o tipo de árvore cuja organização visa a minimizar o número de comparações efetuadas no pior caso para uma busca com chaves de probabilidades de ocorrência idênticas.