Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

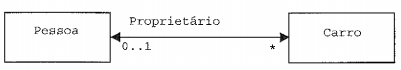

( ) "Pessoa" é proprietário de nenhum ou vários "Carro".

( ) "Carro" pertence a nenhum ou vários "Pessoa".

( ) A figura representa um diagrama de classes com associação bidirecional.

( ) "Carro" pertence a nenhum ou um "Pessoa".

( ) "Carro" pertence obrigatoriamente a um "Pessoa".

Analise as afirmativas abaixo, em relação às definições de protocolo e serviço.

I - O serviço é o conjunto de regras que controla o formato e o significado dos pacotes ou mensagens que são trocadas pelas entidades pares contidas em uma camada.

II - O serviço define as operações que a camada está preparada para executar em nome de seus usuários, mas não informa absolutamente nada sobre como essas operações são implementadas.

III - As entidades utilizam protocolos com a finalidade de implementar suas definições de serviço.

IV - Serviço e protocolo não são independentes um do outro.

V - Um serviço se relaciona a uma interface entre duas camadas, sendo a camada inferior o fornecedor do serviço e a camada superior o usuário do serviço.

Assinale a opção correta.

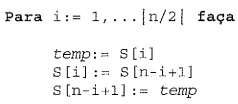

Observe o algoritmo a seguir.

Sendo uma sequência de elementos armazenada no vetor S[i], onde 1 ≤ i ≤ n, temp, é uma variável temporária e a notação |X| representa o maior inteiro menor ou igual a X. Sendo assim, em relação ao algoritmo acima, pode-se afirmar que:

Considere as seguintes definições.

I - Dispositivo de software cujo trabalho é fornecer aos programas do usuário um modelo de computador melhor, mais simples e mais limpo e lidar com o gerenciamento de recursos.

II - Conjunto de instruções, organização de memória, E/S e estrutura de barramento.

III - Associa-se a um conjunto de recursos, normalmente incluindo registradoras, uma lista de arquivos abertos, alarmes pendentes, lista de processos relacionados e todas as demais informações necessárias para a execução de um programa.

IV - Realiza-se pelo gerenciamento de recursos de duas maneiras diferentes: no tempo e no espaço.

V - É um programa ou um conjunto de programas.

As definições acima são relacionadas, respectivamente, aos conceitos de:

Assinale a opção que completa corretamente as lacunas da sentença abaixo.

Em relação às listas lineares, pode-se afirmar que ____ é o nome dado à lista em que as inserções e remoções são permitidas apenas _________ da lista.

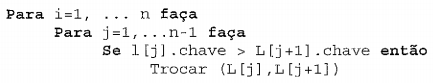

Analise o algoritmo abaixo.

Sabe-se que no algoritmo acima L é uma tabela que possui n

elementos, L(j). chave, o campo chave na posição(j) da

tabela, i e j são variáveis. Sobre esse algoritmo, pode-se

afirmar que representa uma ordenação: