Questões Militares

Para tecnologia da informação

Foram encontradas 5.329 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A maneira mais racional de melhorar qualquer processo é medir atributos específicos do processo, desenvolver métricas significativas baseadas nesses atributos, e então, fazer uso das métricas para fornecer indicadores que serão base para uma estratégia de aperfeiçoamento. Grady (1992) afirma que há usos “privados e públicos” para diferentes tipos de dados de processo. Relativo às métricas de processo, analise as sentenças abaixo:

I. Taxas de defeito por indivíduo, taxas de defeito por componente e erros encontrados durante o desenvolvimento são exemplos de métricas privadas.

II. Defeitos relatados para funções principais do software, erros encontrados durante revisões técnicas e linhas de código ou pontos de função por componente ou função são algumas métricas de processo que podem ser privadas para equipe de projeto de software, mas são públicas para todos os membros da equipe.

III. Métricas privadas geralmente assimilam informações que originalmente eram públicas à equipe, como por exemplo, as taxas de defeito em nível de projeto (atribuídas aos indivíduos incialmente de forma coletiva). O intuito é produzir benefícios significativos para organização melhorar seu nível geral de maturidade de processo.

IV. Idealiza-se que o aperfeiçoamento do processo de software comece em nível individual. Dados privados do processo podem servir como motivador importante quando o propósito é melhorar a abordagem de engenharia de software.

Estão corretas somente as sentenças apresentadas em:

São principais conceitos amadurecidos no ITIL v3:

I. Uma equipe ou grupo de pessoas e ferramentas que são utilizadas para conduzir um ou mais processos de atividades.

II. Um conjunto estruturado de atividades para alcançar um objetivo estabelecido. Utiliza uma ou mais entradas e as transforma em saídas definidas.

III. Meio de fornecer valor de forma que o cliente perceba, facilitando a obtenção de resultados que os clientes desejam.

As denominações dos conceitos descritos são, respectivamente:

O IT Governance Institute (ITGITM) estabelece o que uma metodologia de governança e controle de TI deve cumprir. Sobre governança e controle de TI, classifique as afirmativas abaixo em (V) verdadeiras ou (F) falsas. A seguir, assinale a alternativa que apresenta a sequência correta.

( ) Permitir o alinhamento entre os objetivos de negócios e de TI, por fornecer um foco de negócios.

( ) Estabelecer um processo de orientação para definir os escopos e a extensão da cobertura, com uma estrutura definida.

( ) Prover uma linguagem comum com um conjunto de termos e definições.

( ) Ajudar a atender aos requisitos regulatórios por ser consistente com padrões de governança geralmente aceitos (como o COSO) e controles de TI esperados por reguladores e auditores externos.

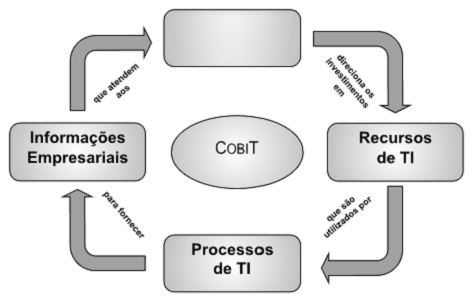

De acordo com Abreu e Fernandes(2012), a figura abaixo ilustra a arquitetura empresarial para TI preconizada pelo princípio básico do CobiT. Qual pilar da arquitetura está faltando na figura?

Com o Napster ocorreu o auge da comunicação não hierárquica. O Napster chegou a ter mais de 50 milhões de usuários trocando todos os tipos de músicas. A ideia era simples, na qual os usuários associados registravam em um banco de dados central mantido no servidor Napster as músicas que tinham em seus discos rígidos. Caso o associado quisesse uma música, verificava no banco de dados quem a tinha e encaminhava-se diretamente até o local indicado para obtê-la. Por não manter de fato nenhuma música em suas máquinas, o Napster argumentou que não estava infringindo os direitos autorais. Não aceitando o argumento, os tribunais fecharam o site da empresa.

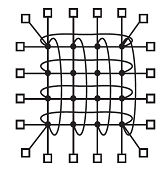

Assinale a alternativa que apresenta corretamente a topologia de rede em um sistema com comunicação não hierárquica.

Considerando Modelo TCP/IP e seus protocolos, estabeleça a relação correta entre as colunas a seguir, de modo que a da direita seja inteiramente preenchida com os números da esquerda.

(1) Camada de Aplicação

(2) Camada de Transporte

(3) Camada de Redes Interligadas

(4) Enlace

( ) UDP

( ) IP

( ) HTTP

( ) DSL

( ) Ethernet

( ) DNS

( ) TCP

A sequência está correta em

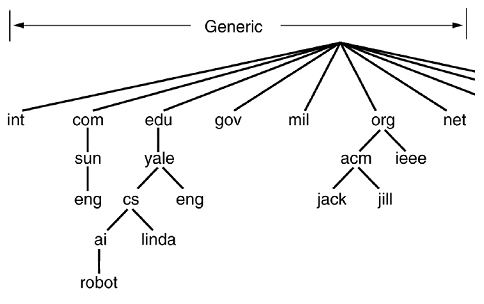

Segundo Tanenbaum (2007): “Cada domínio tem seu nome definido pelo caminho ascendente entre ele e a raiz (sem nome). Esses componentes são separados por pontos.” Nesta linha, qual seria a definição de nome de domínio para linda?

Estabeleça a relação correta entre as colunas a seguir, considerando os equipamentos de redes e suas funcionalidades.

(1) Hub

(2) Switches

(3) Roteadores

( ) dispositivo repetidor multiportas no qual, ao receber a informação de uma porta, distribui por todas as outras.

( ) dispositivo que seleciona o caminho mais apropriado entre as redes e repassa pacotes recebidos.

( ) dispositivo que corresponde a uma ponte multiportas projetado para melhorar a performance da rede, reduzindo os domínios de colisão.

A sequência está correta em

Qual a topologia de interconexão representada na Figura abaixo?

Acerca da instalação de um servidor Windows Server 2012 e Gestão de Clientes da Rede, preencha as lacunas abaixo e, em seguida, assinale a alternativa correta.

I. Um computador está integrado no domínio quando existe uma conta para o mesmo no ____________________.

II. Para criar uma nova conta de computador introduz-se o nome do computador e o nome ___________________, para garantia de compatibilidade.

Preencha a lacuna abaixo e, em seguida, assinale a alternativa correta.

De acordo com Vaswani e Zahorjan (1991), alguns multiprocessadores utilizam o que é chamado de ______________________ que possui como ideia básica esforçar-se bastante para executar um processo na mesma CPU em que ele já executou anteriormente. O algoritmo de escalonamento em dois níveis é usado para criar essa similitude.