Questões Militares

Para tecnologia da informação

Foram encontradas 5.234 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um usuário do editor de textos MS Word 2016, em

ABC

português, clicou no ícone  . Isso significa que

ele deseja:

. Isso significa que

ele deseja:

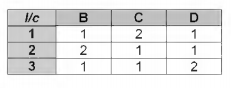

Considere a seguinte planilha construída no MS Excel 2016, em português, (onde I é linha e c coluna)

A execução da fórmula

=SOMA(B1 :D3)-SOMA(B2:D2)

Produz como resultado o valor:

Um usuário do navegador Mozilla Firefox clicou no

ícone  . Isso significa que ele deseja:

. Isso significa que ele deseja:

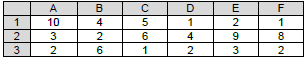

No LibreOffice Calc, o resultado para a fórmula =MÉDIA(B1:E1;C3:F3), considerando os valores da figura abaixo é

Em relação a Ficha Individual gerada pelo SIGESPOM. Analise as assertivas e assinale a alternativa CORRETA.

I Ao participar de missões em outras Unidades da Federação deve haver o registro de tal situação na categoria Outros Afastamentos.

II A categoria falta(s) ao serviço policial é reservado ao lançamento de informações relativas a falta do Policial Militar que estiver previamente escalado de serviço.

III O nível de escolaridade do Policial Militar a exemplo de uma graduação de nível superior estará registrado na categoria Formação Civil.

Considerando que o editor de texto Writer (LibreOffice) possui várias maneiras de visualizar um documento. Analise as assertivas e assinale a alternativa CORRETA.

I Para acessar as opções vá até o menu Janela e clique na visualização desejada.

II Para visualizar um documento pode ser feito pelo: Layout de impressão, Layout da Web e Tela inteira.

III No layout de impressão pode-se usar o Zoom deslizante e os ícones do modo de exibição na Barra de Status.