Questões de Concurso

Sobre ataques em noções de informática

Foram encontradas 425 questões

NÃO é um exemplo de atacante ou invasor:

A técnica que visa a roubar senhas e números de contas de clientes bancários enviando um e-mail falso oferecendo um serviço na página do banco é chamada de:

Um hoax (ou boato) é uma mensagem que possui conteúdo alarmante ou falso e que, geralmente, tem como remetente, ou aponta como autora, alguma instituição, empresa importante ou órgão governamental.

Um ataque do tipo DDoS tem o objetivo de obter informações de maneira maliciosa, exaurindo recursos e causando indisponibilidades ao alvo.

I. Phishing é um tipo de fraude por meio do qual um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social. II. Worm é um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas para terceiros. III. Cavalo de troia ou trojan é um programa que, além de executar as funções para as quais foi aparentemente projetado, executa outras funções, normalmente maliciosas e sem o conhecimento do usuário. IV. Bot é um programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador.

Ataques costumam ocorrer na Internet com diversos objetivos, visando diferentes alvos e usando variadas técnicas. Qualquer serviço, computador ou rede que seja acessível via Internet pode ser alvo de um ataque, assim como qualquer computador com acesso à Internet pode participar de um ataque.

Com relação a este assunto, são realizadas as seguintes afirmativas:

1. A varredura em redes e a exploração de vulnerabilidades associadas podem ser usadas de forma legítima por pessoas devidamente autorizadas, para verificar a segurança de computadores e redes e, assim, tomar medidas corretivas e preventivas.

2. Falsificação de e-mail, ou e-mail spoofing, é uma técnica que consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra.

3. Um ataque de força bruta consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim, executar processos e acessar sites, computadores e serviços em nome e com os mesmos privilégios deste usuário.

Assinale a alternativa que indica todas as afirmativas corretas.

Os criminosos digitais estão cada vez mais criativos e constantemente lançam novas formas de ataque. As pragas digitais podem vir em diferentes formas, tipos e tamanhos. A melhor maneira de lidar com essas pragas é conhecer bem o inimigo.

Disponível em: <https://seguranca.uol.com.br/> . Acesso em: 20 nov. 2107.

Em relação aos vírus e a outras pragas virtuais, assinale a alternativa correta.

Sobre ataques à segurança da informação e mecanismos de proteção e autenticação, julgue, como CERTO ou ERRADO, o item a seguir.

Um exemplo de ataque por força bruta

(brute force) seria adivinhar, por tentativa

e erro, um nome de usuário e senha, por

exemplo, e, assim, executar processos e

acessar sites, computadores e serviços em

nome e com os mesmos privilégios desse

usuário.

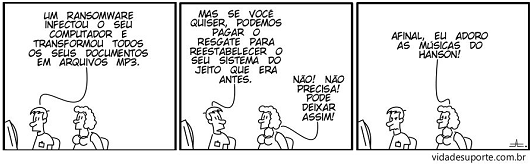

Um ransomware é um malware que age criptografando todos os arquivos de um computador exigindo um pagamento em dinheiro para restaurá-los. A tirinha abaixo descreve um diálogo entre um técnico de suporte e um usuário cujo equipamento foi infectado por um vírus desse tipo:

Dentre as alternativas apresentadas, assinale a que apresenta a ação mais eficaz que pode ser tomada para

se evitar a propagação desse tipo de ameaça:

Com relação aos conceitos de segurança de informação, marque (V) para as afirmativas VERDADEIRAS e (F), para as FALSAS.

( ) Um filtro de spam é um software que tenta bloquear e-mails indesejados.

( ) Um cracker é um vírus de computador utilizado para capturar senhas do usuário.

( ) Um vírus é um programa de computador capaz de unir-se a arquivos e reproduzir-se repetidamente.

( ) A criptografia é o processo de converter uma mensagem eletrônica original em um formato que possa ser compreendido somente pelos destinatários pretendidos.

( ) São denominados zumbis os computadores que ficam inutilizados após a infecção por um worm.

Assinale a alternativa que contém a sequência CORRETA de cima para baixo.

Mesmo com a tela bloqueada por senha, um computador pode ter o hash da senha do usuário roubado. Um ataque possível consiste em plugar numa porta USB da máquina um pendrive especial que irá se identificar como adaptador de rede sem fio. Dessa forma, ele pode monitorar a conexão com a Internet e assim enviar preciosas informações para um servidor malicioso. Atente ao que se diz a seguir a esse respeito:

I. Versões do Windows e do Mac OS automaticamente instalam novos dispositivos USB assim que são conectados ao computador, ainda que este esteja bloqueado por senha.

II. Isto é verdade para o Windows, pois seu algoritmo de senhas utiliza a função criptográfica MD5sum com hashes de 32 bits, mais inseguros que os hashes MD5 de 64 bits do Mac OS.

III. Quando um computador está com a tela bloqueada por senha, ainda é possível haver tráfego de rede, o que vale tanto para o Windows como para o Mac OS.

Está correto o que se afirma em