Questões de Noções de Informática - Ataques para Concurso

Foram encontradas 402 questões

A possibilidade de ‘roubo de identidade’ é problema de segurança comum relacionado ao uso de redes sociais, visto que dados para construção de perfis falsos de usuário são facilmente acessíveis a potenciais ‘criminosos digitais’.

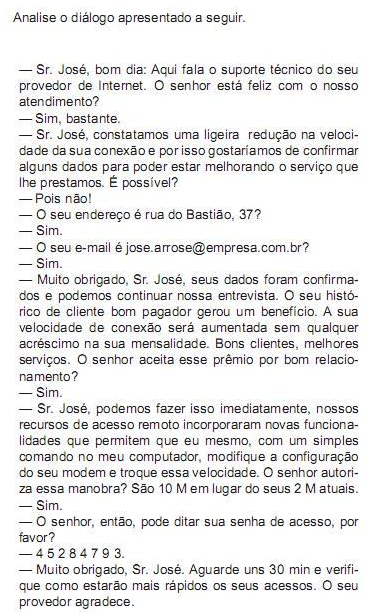

Exemplo 1: algum desconhecido liga para a sua casa e diz ser do suporte técnico do seu provedor. Nesta ligação ele diz que sua conexão com a internet está apresentando algum problema e pede sua senha para corrigi-lo. Caso você entregue sua senha, este suposto técnico poderá realizar atividades maliciosas, utilizando a sua conta de acesso à internet, relacionando tais atividades ao seu nome.

Exemplo 2: você recebe uma mensagem de e-mail, dizendo que seu computador está infectado por um vírus. A mensagem sugere que você instale uma ferramenta disponível em um site da internet para eliminar o vírus de seu computador. A real função desta ferramenta não é eliminar um vírus, mas permitir que alguém tenha acesso ao seu computador e a todos os dados nele armazenados.

Exemplo 3: você recebe uma mensagem de e-mail em que o remetente é o gerente ou o departamento de suporte do seu banco. Na mensagem é dito que o serviço de Internet Banking está apresentando algum problema e que tal problema pode ser corrigido se você executar o aplicativo que está anexado à mensagem. A execução deste aplicativo apresenta uma tela análoga àquela que você utiliza para ter acesso à sua conta bancária, aguardando que você digite sua senha. Na verdade, este aplicativo está preparado para furtar sua senha de acesso à conta bancária e enviá-la para o atacante.

Estes casos mostram ataques típicos de

“O sucesso do site WikiLeaks reacendeu algumas discussões acerca de um tipo de usuário muito controverso no mundo da tecnologia: os hackers. Mas termos como hacker e cracker são apenas a ponta do iceberg gigantesco que é o universo dos invasores. Acompanhe agora o glossário que o Baixaki preparou para explicar cada termo designado para os ataques e técnicas realizados por usuários deste gênero:

_______: é uma prática muito utilizada por ladrões de contas bancárias. Aplicativos ocultos instalados no computador invadido geram relatórios completos de tudo o que é digitado na máquina. Assim, podem ser capturados senhas e nomes de acesso de contas de e-mail, serviços online e até mesmo Internet Banking.

_______: programa que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para este fim. Geram falhas de segurança no sistema operacional ou em aplicativos que permitem que usuários acessem as informações dos computadores sem que sejam detectados por firewalls ou antivírus. Muitos crackers aproveitam-se destas falhas para instalar vírus ou aplicativos de controle sobre máquinas remotas.

_______: tipo de malware que é baixado pelo usuário sem que ele saiba. São geralmente aplicativos simples que escondem funcionalidades maliciosas e alteram o sistema para permitir ataques posteriores. Como exemplos estão programas que o usuário recebe ou obtém de sites na Internet e que parecem ser apenas cartões virtuais animados, álbuns de fotos, jogos e protetores de tela, entre outros. Estes programas, geralmente, consistem de um único arquivo e necessitam ser explicitamente executados para que sejam instalados no computador.

_______: rede formada por computadores “zumbis” submetidos a ações danosas executadas pelos bots, que os transformam em replicadores de informações. Dessa forma torna-se mais difícil o rastreamento de computadores que geram spam e aumenta o alcance das mensagens propagadas ilegalmente."

Os termos são, respectivamente, designados:

Assinale a alternativa que indica esse termo.

Os rootkits são um conjunto de programas que oferecem mecanismos para esconder o invasor, assegurando a sua presença em um computador invadido.

I. Não é prática recomendável abrir arquivos enviados por pessoas desconhecidas.

II. Arquivos do tipo executável não têm potencial para instalação de vírus no computador.

III. Uma boa medida de segurança é passar, rotineiramente, um programa antivírus.

Sobre as afirmações, está correto o contido apenas em

subsequentes.

Dentre os ataques que NÃO são neutralizados por um firewall, inclui-se o ataque de

Os sistemas IDS (intrusion detection system) e IPS (intrusion prevention system) utilizam metodologias similares na identificação de ataques, visto que ambos analisam o tráfego de rede em busca de assinaturas ou de conjunto de regras que possibilitem a identificação dos ataques.

ao emissor já é realidade

Uma nova ferramenta para combater a praga do spam foi

recentemente desenvolvida. O sistema é capaz de devolver os

e-mails inconvenientes às pessoas que os enviaram, e está

estruturado em torno de uma grande base de dados que contém os

números de identificação dos computadores que enviam spam.

Depois de identificar os endereços de onde procedem, o sistema

reenvia o e-mail ao remetente.

A empresa que desenvolveu o sistema assinalou que essa

ferramenta minimiza o risco de ataques de phishing, a prática que

se refere ao envio maciço de e-mails que fingem ser oficiais,

normalmente de uma entidade bancária, e que buscam roubar

informação como dados relativos a cartões de crédito ou senhas.

Internet:

Acesso em mar./2005 (com adaptações).

Acesso em mar./2005 (com adaptações).Tendo o texto acima como referência inicial, julgue os próximos

itens.

subsequentes.