Questões de Noções de Informática - Malware (vírus, worms e pragas virtuais) para Concurso

Foram encontradas 1.487 questões

Analise as seguintes afirmações sobre os vírus de computador e sua disseminação.

I. Cavalos de Tróia são programas maliciosos que se passam por arquivos ou softwares legítimos. II. Worms são malwares que, apesar de infectar a máquina hospedeira, não têm como objetivo se espalhar para outros computadores. III. Rootkits permitem que invasores assumam total controle da máquina para roubar dados ou instalar outros malwares. IV. Anexos de e-mail de remetentes confiáveis são sempre seguros.

Estão CORRETAS:

I- Cavalo de Troia pode ser entendido como um software que se apresenta como benigno, mas que, quando executado, opera ações maliciosas, diversas ao propósito originalmente apresentado ao usuário. II- A autenticação em dois fatores é um mecanismo de prevenção de perda de dados. III- Criptografia é o ato de embaralhar informações de maneira que apenas quem as embaralhou consegue desembaralhar (descriptografar).

É correto o que se afirma em:

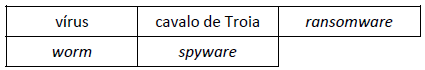

Assinale a alternativa que apresenta o número de malwares com capacidade de autoduplicação que constam na tabela acima.

I Os worms precisam de um programa host para serem executados, replicados e propagados. Depois que um worm entra no sistema, ele pode se copiar várias vezes e se propagar pela rede ou pela conexão de Internet, infectando outros computadores e servidores. II Uma distinção importante entre vírus e worms é que os vírus precisam de um programa host ativo ou de um sistema operacional ativo já infectado para serem executados, para causar danos e para infectar outros documentos ou arquivos executáveis, enquanto os worms são programas maliciosos autônomos, que se replicam e se propagam por redes de computadores, sem a ajuda das pessoas. III Os vírus costumam ser anexados a um arquivo executável ou a um documento do Word. Muitas vezes, eles se propagam por compartilhamento de arquivos P2P, por sites infectados e pelos downloads de anexos de e‐mail. Depois que um vírus encontra uma passagem pelo sistema, ele permanece dormente até que o arquivo ou o programa host infectado seja ativado.

Assinale a alternativa correta.

1. tentam se passar pela comunicação oficial de uma instituição conhecida, como um banco, uma empresa ou um site popular. 2. enviam programas capazes de se propagar automaticamente pelas redes, enviando cópias de si mesmos de computador para computador. 3. procuram atrair a atenção do usuário, seja por curiosidade, seja por caridade ou pela possibilidade de obter alguma vantagem financeira. 4. são capazes de capturar e armazenar as teclas digitadas pelo usuário no teclado do computador.

Assinale a alternativa correta.

A definição SE REFERE a um:

I. Ransomware é um software mal intencionado, que pode impedir que você acesse o equipamento infectado, bloqueando-o, sendo que, para liberar a máquina, pode ser cobrado um “resgate”, geralmente em moeda virtual, dificultando o rastreamento do criminoso.

II. Antivírus é um software mal intencionado que protege seu computador contra hackers, que, tendo acesso ao seu computador, podem formatá-lo, fazendo com que você perca todos os seus arquivos.

III. HTTPS é um protocolo de transferência de hipertexto seguro, o qual garante uma navegação segura, protegendo as suas informações por meio de outro protocolo, o SSL/TLS. Isso proporciona, por exemplo, que você utilize o número do seu cartão de crédito para fazer uma compra pela internet e essa informação será criptografada.

Qual(is) alternativa(s) está(ão) correta(s)?

( 1 ) Ransomware

(2 ) Spyware

( 3 ) Worms

( 4 ) Adware

( 5 ) Cavalo de Troia

(__) É malware que se infiltra no dispositivo da vítima apresentando-se como software legítimo. Uma vez instalado, é ativado, ele às vezes até baixa malware adicional.

(__) É gerar receita para o desenvolvedor exibindo para a vítima anúncios indesejados. Tipos comuns incluem alguns jogos gratuitos ou barras de ferramentas do navegador. Eles coletam dados pessoais sobre a vítima para usá-los para personalizar os anúncios que exibem.

(__) São projetados com um objetivo em mente: proliferação. Ele infecta um computador e se replica em seguida, espalhando-se para dispositivos adicionais enquanto permanece ativo em todas as máquinas infectadas.

(__) É a versão malware da carta de resgate de um sequestrador. Normalmente, ele bloqueia ou nega o acesso ao dispositivo e arquivos até que ele receba um resgate. Pessoas ou grupos que armazenam informações vitais em seus dispositivos correm risco com a ameaça.

(__) Coleta informações sobre um dispositivo ou rede e transmite esses dados para o invasor. Os cibercriminosos normalmente usam para monitorar a atividade de uma pessoa na Internet e coletar dados pessoais, incluindo credenciais de login, números de cartão de crédito ou informações financeiras, para fins de fraude ou roubo de identidade.

Relacione as lacunas de acordo com a definição CORRETA de cada malwares, e assinale a alternativa que apresenta a sequência CORRETA.

Dessa forma, as teclas de atalho, menus, barras, ícones e os demais itens que compõem os programas abordados nesta prova encontram-se na configuração padrão do fornecedor do software.

Todas as questões foram elaboradas tendo como plataforma básica o Sistema Operacional Windows 2010.

A respeito de noções de informática, julgue o item a seguir.

Spam é um tipo de email que contém mensagem indesejada

— como, por exemplo, propaganda de uma empresa — e que

é enviado para um cliente sem a sua prévia solicitação ou

autorização.

I. O usuário do Google Chrome pode fazer login em apps e sites em diferentes dispositivos usando as senhas salvas na sua Conta do Google. II. Um malware é um software que tem como objetivo proteger dados ou agir no sistema da vítima com sua autorização.

Marque a alternativa CORRETA:

I. São exemplos de códigos maliciosos: vírus, worms, bots, cavalos de tróia e rootkits. II. O Internet Explorer é um software especializado na criação de planilhas eletrônicas, apenas. Marque a alternativa CORRETA: