Questões de Noções de Informática - Procedimento de Segurança e Back up para Concurso

Foram encontradas 763 questões

A necessidade de proteger a informação em uma organização visa a sua disponibilidade, ou seja, objetiva que a informação esteja acessível para o funcionamento da organização.

Nas organizações, de modo geral, os computadores de grande porte/servidores recebem mais atenção quanto à proteção da informação do que os computadores pessoais dos funcionários.

I. Os dois tipos clássicos de sistemas de criptografia são o simétrico e o assimétrico.

II. Os programas antivírus do mercado conseguem detectar vários tipos de malwares.

III. Com a tecnologia da Computação em Nuvem é desnecessário fazer backups corporativos.

Das afirmativas:

( ) Quanto maior for o número de caracteres utilizados na senha, mais difícil será alguém descobri-la.

( ) Utilizar vários tipos de caracteres, como números, letras e sinais de pontuação, deixa a senha forte.

( ) Utilizar apenas seu nome ou sua data de aniversário como senha dificulta a ação de invasores.

I. Altere o nome da rede (SSID); evite deixar o nome do fabricante ou dados pessoais.

II. Mantenha como senha de autenticação de usuário a mesma que vem como padrão na configuração do roteador.

III. Configure o modo WPA ou WEP de criptografia; evite usar a criptografia WPA2.

Está(ão) CORRETO(S):

Um dos procedimentos adotados pelas organizações com o objetivo de identificar quais usuários acessaram determinadas informações é manter um registro (log) de acesso.

A utilização de métodos de autenticação de duplo fator (2FA) colaboram para a segurança contra acessos não autorizados, mas não reduzem o risco quando a senha do usuário é comprometida.

Julgue o item, relativo ao procedimento de backup, a noções de malwares e a aplicativos de segurança.

Considera-se uma boa prática a realização de backups

periódicos de servidores, de sistemas, de dados e de

infraestruturas, bem como a realização de testes de

restauração. Essa prática possibilita que a organização

tenha meios para restaurar o ambiente em casos de

infecção por ransomware.

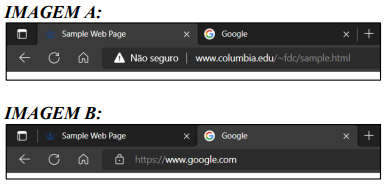

A partir das imagens acima, assinale a alternativa CORRETA.

A autenticação de dois fatores é um método de segurança complementar que exige que o usuário prove sua identidade, o que pode ser feito, por exemplo, por meio do uso de senha e biometria para que seu acesso seja concedido.

Analise as sentenças a seguir sobre políticas relacionadas à segurança.

I. Define como devem ser realizadas as cópias de segurança quanto à frequência de execução e o período de retenção de dados;

II. Define como devem ser tratadas as informações pessoais, quer sejam de clientes, usuários ou funcionários;

III. Define como devem ser tratadas as informacões institucionais, ou seja, se elas podem ser repassadas a terceiros.

De acordo com a Cartilha de Segurança para Internet, produzida pelo Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil, os itens I a III descrevem, respectivamente, o escopo das políticas de:

(1) No Backup Incremental são copiados apenas os dados que foram alterados entre um backup e outro.

(2) Na primeira vez que o Backup Diferencial for executado, copiará todos os dados.

Considerando conceitos gerais de informática básica, julgue o item subsequente.

Os arquivos do computador podem ser protegidos contra

vírus do tipo ransomware por meio da realização de backup

na nuvem ou em outras mídias diferentes do HD do

computador.