Questões de Noções de Informática - Procedimento de Segurança e Back up para Concurso

Foram encontradas 793 questões

I Para evitar a perda de dados é necessário manter um backup constantemente. II Na criação de senha empresarial é recomendado o uso de caracteres especiais. III Em documentos confidenciais é importante o uso de criptografia.

Assinale a alternativa correta.

A coluna da esquerda apresenta tipos de backup, e a da direita, a política adotada por cada um. Numere a coluna da direita de acordo com a da esquerda.

1. Incremental

2. Total

3. Diferencial

( ) Faz a cópia somente dos arquivos alterados ou criados após o último backup completo.

( ) Faz a cópia dos arquivos alterados ou criados após o último backup completo, incremental ou diferencial.

( ) Faz a cópia de todos os arquivos do conjunto especificado.

Marque a sequência correta.

I. O SSD (Solid State Drive) é um dispositivo de armazenamento.

II. Existe tanto criptografia de chave única como de chave dupla.

III. Os vírus e os worms são exemplos típicos de malwares.

Das afirmativas:

Leia atentamente a frase abaixo:

"A criptografia usada nos Certificados Digitais chama-se criptografia ______, essa tecnologia usa duas chaves: ______ e ______".

Assinale a alternativa que preencha correta e respectivamente as lacunas.

A autenticação de dois fatores (2FA) é um processo de segurança que busca aumentar a probabilidade de uma pessoa ser quem ela diz ser; nesse sentido, o uso do 2FA é recomendado para proteção contra a invasão de contas de usuários.

A necessidade de proteger a informação em uma organização visa a sua disponibilidade, ou seja, objetiva que a informação esteja acessível para o funcionamento da organização.

Nas organizações, de modo geral, os computadores de grande porte/servidores recebem mais atenção quanto à proteção da informação do que os computadores pessoais dos funcionários.

I. Os dois tipos clássicos de sistemas de criptografia são o simétrico e o assimétrico.

II. Os programas antivírus do mercado conseguem detectar vários tipos de malwares.

III. Com a tecnologia da Computação em Nuvem é desnecessário fazer backups corporativos.

Das afirmativas:

( ) Quanto maior for o número de caracteres utilizados na senha, mais difícil será alguém descobri-la.

( ) Utilizar vários tipos de caracteres, como números, letras e sinais de pontuação, deixa a senha forte.

( ) Utilizar apenas seu nome ou sua data de aniversário como senha dificulta a ação de invasores.

I. Altere o nome da rede (SSID); evite deixar o nome do fabricante ou dados pessoais.

II. Mantenha como senha de autenticação de usuário a mesma que vem como padrão na configuração do roteador.

III. Configure o modo WPA ou WEP de criptografia; evite usar a criptografia WPA2.

Está(ão) CORRETO(S):

Um dos procedimentos adotados pelas organizações com o objetivo de identificar quais usuários acessaram determinadas informações é manter um registro (log) de acesso.

A utilização de métodos de autenticação de duplo fator (2FA) colaboram para a segurança contra acessos não autorizados, mas não reduzem o risco quando a senha do usuário é comprometida.

Julgue o item, relativo ao procedimento de backup, a noções de malwares e a aplicativos de segurança.

Considera-se uma boa prática a realização de backups

periódicos de servidores, de sistemas, de dados e de

infraestruturas, bem como a realização de testes de

restauração. Essa prática possibilita que a organização

tenha meios para restaurar o ambiente em casos de

infecção por ransomware.

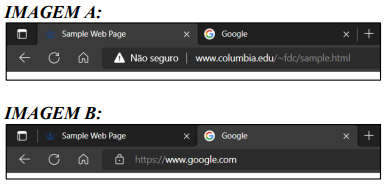

A partir das imagens acima, assinale a alternativa CORRETA.