Questões de Concurso

Sobre acesso remoto - vpn (virtual private network), software para acesso remoto e team viwer em redes de computadores

Foram encontradas 450 questões

Marque a alternativa que apresenta dois protocolos utilizados para implementar uma rede VPN.

A telemedicina é um recurso que admite que certos tipos de consultas sejam realizadas a distância, permitindo que as pessoas que moram em locais remotos ou têm dificuldade de mobilidade também se consultem.

Ao digitar o comando scp ‑P 20000 ‑pr crm@ crm‑to, no Windows 10, permitir‑se‑á ao usuário conectar remotamente ao servidor de nome crm.

Ela relatou que a VPN-SSL:

1. Um software SSH cliente é usado para estabelecer conexões com um servidor SSH que está aceitando conexões remotas. 2. Além de conexões remotas, é possível transferir arquivos empregando SFTP ou SCP. 3. Trabalha com criptografia síncrona ou de chave privada.

Assinale a alternativa que indica todas as afirmativas corretas.

Um túnel VPN, além de proteger dados, também esconde o endereço IP do computador do usuário, o qual pode ser usado para identificá‑lo quando ele estiver navegando na Internet.

Um túnel VPN é definido como uma conexão criptografada entre o dispositivo do usuário e a Internet em geral.

Sobre redes privadas virtuais, analise:

I. um pacote VPN é, para um roteador da Internet, um pacote especial;

II. em um pacote VPN, depois do cabeçalho IP, tem a presença de um cabeçalho IPsec;

III. o sistema VPN examina o destino, cifra o pacote e envia o resultado pela rede pública.

É correto o que consta em

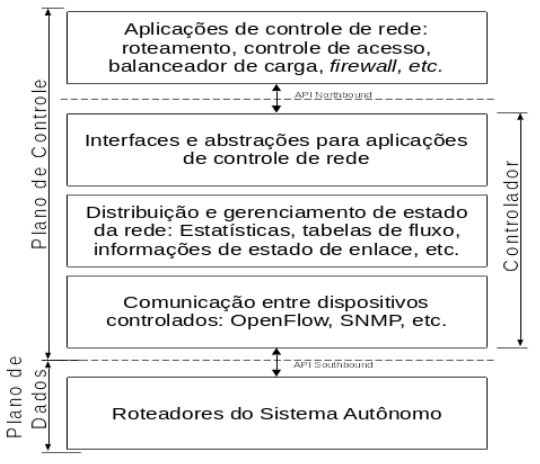

Esta arquitetura representa uma: