Questões de Concurso

Sobre acesso remoto - vpn (virtual private network), software para acesso remoto e team viwer em redes de computadores

Foram encontradas 459 questões

Nesse contexto, analise as afirmativas a seguir:

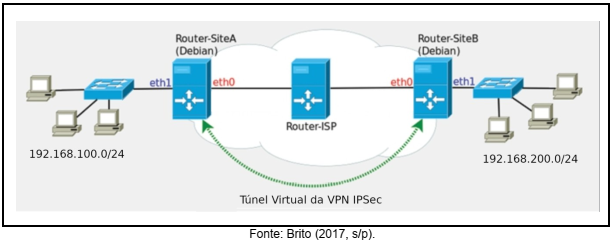

I. O comando sysctl -w net.ipv4.ip_forward=1 é necessário no processo de configuração dos roteadores de borda para indicar que o sistema operacional tem permissão para fazer roteamento entre redes.

II. Na figura, os endereços IPv4 192.168.100.0/24 e 192.168.200.0/24 correspondem, respectivamente, aos endereços da interface de rede eth1 (Intranet) dos roteadores Router-SiteA e Router-SiteB.

III. Como o IPSec é um padrão da Internet, documentado e reconhecido por meio de uma RFC, é possível estabelecer uma VPN IPSec utilizando uma ponta Linux com outra ponta, usando um equipamento Cisco baseado em IOS, por exemplo.

IV. Devido a uma limitação do sistema operacional Linux, durante o processo de estabelecimento de um túnel VPN usando IPSec, não é possível usar certificados digitais e chaves assimétricas. Nesse contexto, é necessário que as pontas compartilhem a mesma chave criptográfica.

V. Uma VPN IPSec é implementada diretamente entre os roteadores, em nível de rede, enquanto uma VPN TLS é implementada entre os software cliente/servidor, em nível de aplicação.

É CORRETO o que se afirma em

Sobre redes VPN, é correto afirmar que:

I. É uma rede de comunicações privada construída sobre uma rede de comunicações pública.

II. Permite acesso remoto autenticado utilizando protocolos de tunelamento e técnicas de criptografia.

III. Um dos modelos de VPN é baseado na utilização do protocolo IPSec, que fornece controle de integridade e sigilo na transferência de dados entre as redes interligadas pela VPN.

( ) Implica a aplicação de criptografia aos dados em transporte. ( ) Implica a utilização de uma rede pública para a comunicação. ( ) Implica a compressão dos dados em transporte.

A sequência correta é:

Ele deverá fazer uso do pacote denominado

I. É possível copiar com Ctrl-c um arquivo na máquina remota, e colá-lo com Ctrl-v na máquina local. II. É possível copiar um trecho de texto de um documento aberto na máquina remota para a Área de Transferência do Windows, e colá-lo num documento aberto na máquina local. III. É possível abrir um aplicativo instalado na máquina remota para execução na máquina local.

Está correto o que se afirma em

Marque a alternativa CORRETA que corresponde ao contexto acima:

Segundo VELLOSO, sobre teleprocessamento e redes, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

_______________ é um(a) rede de comunicações privado(a), normalmente utilizado(a) por uma empresa ou um conjunto de empresas, construído(a) em cima de uma rede pública de comunicações (como, por exemplo, a internet).

Julgue o item que segue, relativo a protocolos seguros no contexto de VPN na segurança de sistemas.

Uma alternativa segura para o tráfego na Web é instalar

os pacotes do IPSec logo acima do TCP, embutidos

dentro da aplicação que está sendo transportada,

ajustando-se o IPSec às necessidades específicas da

aplicação.

Um funcionário pode realizar um login remoto pela Internet na rede da sua empresa de forma segura com o suporte do IPSec, pois esse protocolo pode criptografar e autenticar, no nível do IP, todo o tráfego entre o sistema do usuário e o dispositivo da rede local conectado ao mundo externo.

Um dos serviços da Internet é o acesso remoto, que pode ser configurado de forma segura por uma VPN (virtual private network).

As tecnologias de VPN implementam acesso remoto por meio de um túnel lógico seguro estabelecido sobre uma rede pública como a Internet.

1. Correio Eletrônico 2. Acesso a terminal remoto

3. Web 4. Servidor remoto de arquivos

( ) NFS

( ) SMTP

( ) HTTP

( ) Telnet

Marque a sequência correta.

Uma agente, a partir do computador de sua casa, necessitava acessar, com segurança, os serviços de PaaS na nuvem, com criptografia, utilizando a Internet pública como meio de comunicação entre essas localidades. Para tanto, criou-se uma VPN (virtual private network) da Internet pública, a fim de estabelecer a conexão entre as localidades e, para prover o sigilo, criptografou-se o referido tráfego antes de ele entrar na Internet pública.

Considerando o diagrama e a situação hipotética apresentados,

julgue o item subsecutivo.