Questões de Redes de Computadores - Acesso Remoto - VPN (Virtual Private Network), Software para Acesso Remoto e Team Viwer para Concurso

Foram encontradas 440 questões

I. Com o uso de um aplicativo TELNET temos uma comunicação bem Segura.

Com a utilização,

II. Da porta TCP 21.

VNC, TeamViewer e ipconfig são exemplos de programas destinados ao acesso remoto a computadores.

O TELNET pode ser definido como um modo de acessar remotamente sistemas como se o usuário os estivesse operando localmente.

O acesso remoto a computadores somente é permitido dentro de uma mesma LAN.

I - O trabalho principal de uma VPN é ocultar seu endereço IP de seu ISP e de terceiros.

II - Uma VPN não deve impedir que você deixe rastros, por exemplo, na forma de histórico da internet, de pesquisa e cookies.

III - Com Spoofing de localização VPN, você pode mudar para um servidor de outro país e efetivamente “mudar” sua localização.

Estão corretas as afirmações:

Assinale a alternativa que preenche corretamente a lacuna.

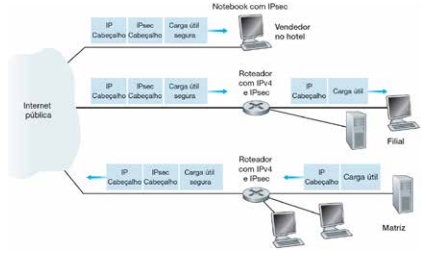

Fonte: Kurose (2021)

Fonte: Kurose (2021) Sobre IPsec e VPNs, é correto afirmar que

Esse modo de operação é conhecido como

I. O acesso à área de trabalho remota é suportado pelo sistema operacional Microsoft Windows 10 nas edições Home, Pro e Enterprise.

II. Computadores com sistema operacional Microsoft Windows 10 com a área de trabalho remota habilitada podem ser acessados remotamente usando o aplicativo Remote Desktop, da Microsoft, em celulares com sistema operacional Android ou iOS.

III. Existem aplicações para Ubuntu Linux compatíveis com o protocolo RDP (Remote Desktop Protocol), com as quais é possível acessar remotamente a área de trabalho de computadores com sistema operacional Microsoft Windows configurados para permitir o acesso remoto.

IV. Computadores com sistema operacional Ubuntu Linux, em sua configuração padrão, podem ser acessados remotamente por aplicações compatíveis com o protocolo RDP (Remote Desktop Protocol) executadas em computadores com sistema operacional Microsoft Windows.

( ) Na falta de uma regra de rejeição o firewall permitirá o tráfego de pacotes. ( ) A construção de uma VPN sobre a Internet é tecnicamente impossível. ( ) O proxy pode ser utilizado para armazenamento em cache, guardando páginas mais utilizadas.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

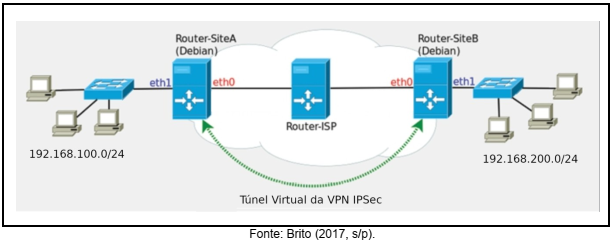

Nesse contexto, analise as afirmativas a seguir:

I. O comando sysctl -w net.ipv4.ip_forward=1 é necessário no processo de configuração dos roteadores de borda para indicar que o sistema operacional tem permissão para fazer roteamento entre redes.

II. Na figura, os endereços IPv4 192.168.100.0/24 e 192.168.200.0/24 correspondem, respectivamente, aos endereços da interface de rede eth1 (Intranet) dos roteadores Router-SiteA e Router-SiteB.

III. Como o IPSec é um padrão da Internet, documentado e reconhecido por meio de uma RFC, é possível estabelecer uma VPN IPSec utilizando uma ponta Linux com outra ponta, usando um equipamento Cisco baseado em IOS, por exemplo.

IV. Devido a uma limitação do sistema operacional Linux, durante o processo de estabelecimento de um túnel VPN usando IPSec, não é possível usar certificados digitais e chaves assimétricas. Nesse contexto, é necessário que as pontas compartilhem a mesma chave criptográfica.

V. Uma VPN IPSec é implementada diretamente entre os roteadores, em nível de rede, enquanto uma VPN TLS é implementada entre os software cliente/servidor, em nível de aplicação.

É CORRETO o que se afirma em

I. O acesso remoto à rede interna de uma organização pode ser realizado utilizando a tecnologia de VPN (Virtual Private Network), com a qual é possível criar uma rede de comunicação privada sobre a internet.

II. O firewall é uma ferramenta utilizada para criptografar dados enviados pela internet de modo a impedir que dados sensíveis do usuário, como senhas e números de cartões de crédito, sejam obtidos por pessoas não autorizadas e utilizados de forma indevida.

III. A tecnologia de computação em nuvem permite que usuários tenham acesso, por meio da internet, a uma quantidade de recursos computacionais para o processamento e o armazenamento de dados muito maior do que a fornecida por seus computadores pessoais, tablets ou smartphones.

IV. O recurso de navegação em modo privado ou anônimo, disponível nos principais navegadores Web, tem como principal finalidade impedir que o usuário acesse sites da Web que possam infectar o seu computador com vírus e outros softwares maliciosos.

Assinale a alternativa que preenche corretamente a lacuna.