Questões de Concurso

Sobre firewall em redes de computadores

Foram encontradas 537 questões

itens a seguir.

Essas camadas são:

I. Somente aqueles usuários Internet que tiverem estabelecido relações comerciais anteriores com a empresa poderão ter acesso.

II. o acesso para outros tipos de usuários deve ser bloqueado.

III. Nesse caso, um firewall para filtragem de pacotes não é viável, pois não consegue distinguir entre diferentes pacotes que chegam na porta TCP 80 (HTTP).

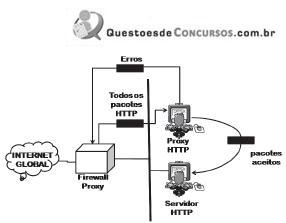

IV. A solução é instalar um computador proxy, que fica posicionado entre o computador-cliente e o computador da empresa, como indicado na figura abaixo.

Quando o processo de cliente-usuário envia uma mensagem, o firewall proxy executa um processo de servidor para receber a solicitação. O servidor abre o pacote e determina se a solicitação é legítima. Se for, o servidor atua como um processo de cliente e envia a mensagem para o verdadeiro servidor da empresa. Se não for legítima, a mensagem é eliminada e é enviada uma mensagem de erro para o usuário externo.

Dessa maneira, as solicitações dos usuários externos são filtradas pelo firewall proxy, tomando-se por base o conteúdo na camada de:

da rede de computadores das organizações públicas para as quais

presta serviços, desenvolveu um conjunto de processos de

avaliação de segurança da informação em redes de computadores.

Empregando métodos analíticos e práticos, os auditores coletaram

várias informações acerca da rede e produziram diversas

declarações, sendo algumas delas consistentes com o estado da

prática e outras incorretas. A esse respeito, julgue os itens de 101

a 105.

Os filtros estáticos são projetados para tomar decisões para cada pacote que entra ou sai de uma rede, sem considerar o contexto em que cada pacote está inserido. Já os filtros dinâmicos rastreiam e mantêm o estado das conexões contidas no tráfego da rede, fazendo com que cada pacote seja analisado dentro de um contexto, por exemplo, a conexão que contém o pacote.

I. Proxy nada mais é do que um firewall de controle de aplicações, tais como SMTP, FTP, HTTP e outras.

II. firewall de filtragem de pacotes determina que endereços IPs e dados podem estabelecer comunicação e/ou transmitir/receber dados, baseado em um conjunto de regras estabelecidas.

III. firewall de aplicação permite um acompanhamento mais preciso do tráfego entre a rede e a Internet enquanto o firewall de filtragem de pacotes é capaz de analisar informações sobre a conexão e notar alterações suspeitas.

É correto o que se afirma em

para controle de tráfego em uma rede, bem como protocolos para

autenticação de usuários e dispositivos de rede. Julgue os itens

seguintes, a respeito da segurança lógica em redes de

computadores.

Com base nas figuras (a) e (b), julgue os itens a seguir, acerca de

segurança em tecnologia da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

I. Alto e crítico tráfego na internet.

II. Oferta de serviços a usuários na internet.

III. Rede protegida contendo dados de alto valor.

O uso da arquitetura de firewall Dual-Homed Host é menos apropriada em

I. Velocidade de funcionamento.

II. Exame das camadas superiores do modelo OSI.

III. Escalabilidade quanto ao uso de recurso de CPU.

IV. Atendimento a esquemas avançados de autenticação.

São, respectivamente, duas vantagens e duas desvantagens dos Packet Filtering Firewalls em relação aos Application Proxy Firewalls:

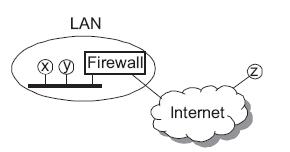

Ao ser notificado de que a estação x envia, sem permissão corporativa, dados sigilosos para a Internet, e que a estação z realiza tentativas de ataques à LAN, quais configurações de segurança devem ser implantadas na LAN?