Questões de Concurso

Sobre firewall em redes de computadores

Foram encontradas 537 questões

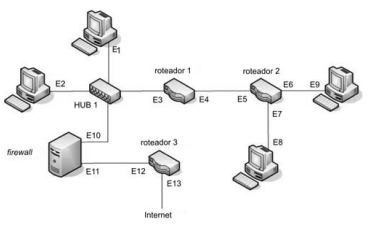

No diagrama de rede acima, considere que o Firewall seja responsável por traduzir entre endereços públicos e privados; o endereço público da rede seja 164.41.0.0; e os endereços privados E1, E4, E8 e E9 sejam, respectivamente, 10.1.1.1, 10.2.1.1, 10.3.1.2 e 10.4.1.2.

A partir dessas informações, assinale a opção correta.

O IPFilter é um dos pacotes de firewall disponíveis para o FreeBSD. O comando ipfstat do IPFilter permite visualizar estatísticas acumuladas obtidas pela aplicação de regras de filtragem.

Julgue o item subseqüente, referente a conceitos e aplicabilidade de mecanismos de segurança.

Um firewall é um dispositivo que permite realizar a

segmentação de uma rede local e provê características de

segurança puramente física.

Os firewalls com inspeção de estado são aqueles que, além de realizar a inspeção do cabeçalho, também tratam do protocolo de aplicação.

Os firewalls realizam inspeção de cabeçalho em pacotes e podem abranger as informações das camadas de rede e de transporte.

Considere que a topologia de rede apresentada acima pertença a determinada organização. Em cada departamento dessa organização, há PCs interligados por um hub. A rede da intranet é Ethernet 100BASET e a família de protocolos é TCP/IP. A arquitetura do firewall é embasada em proxies e as máquinas usam endereços na rede privada 10.0.0.0. Uma switch é usada para interligar as redes dos departamentos, enquanto um roteador é usado para interligar a intranet à Internet.

Acerca da rede apresentada acima, julgue o seguinte item.

Considerando a janela do Outlook Express 6 ilustrada acima, julgue os itens a seguir.

Analise as seguintes afirmações relativas a protocolos da Internet e configuração de um Firewall:

I. Para se bloquear uma conexão TCP é suficiente bloquear apenas o primeiro pacote da conexão.

II. O primeiro pacote de uma conexão TCP pode ser reconhecido porque o bit ACK em seu cabeçalho está ativo.

III. O bit SYN, ativo no primeiro pacote de uma conexão TCP, não pode ser usado para reconhecer este primeiro pacote porque também estará ativo no segundo pacote desta mesma conexão.

IV. Uma conexão TCP, quando transporta um pacote UDP, pode ser bloqueada pelo seu último pacote.

Estão corretos os itens: