Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

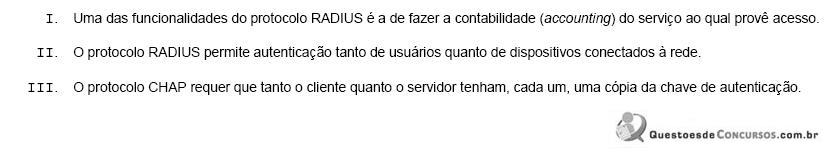

Está correto o que se afirma em

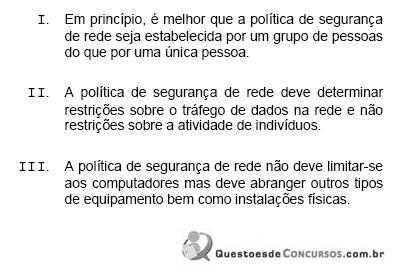

Está correto o que se afirma em

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

hipotética acerca de redes de computadores, seguida de uma

assertiva a ser julgada.

I. tem por objetivo garantir a confidencialidade e a integridade das informações em uma rede Wireless.

II. é o protoloco original de autenticação e criptografia definido pelo IEEE 802.11, sua chave varia de 40 e 128 bits (opcional).

III. possui um vetor de inicialização de 24 bits e é transmitido em texto claro, isso diminui consideravelmente a força do algoritmo.

IV. utiliza o protocolo RC4 para cifrar os dados.

Esse protocolo é conhecido pela sigla:

A configuração de um firewall consiste em uma

I. Alto e crítico tráfego na internet.

II. Oferta de serviços a usuários na internet.

III. Rede protegida contendo dados de alto valor.

O uso da arquitetura de firewall Dual-Homed Host é menos apropriada em