Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

computadores.

computadores.

da rede de computadores das organizações públicas para as quais

presta serviços, desenvolveu um conjunto de processos de

avaliação de segurança da informação em redes de computadores.

Empregando métodos analíticos e práticos, os auditores coletaram

várias informações acerca da rede e produziram diversas

declarações, sendo algumas delas consistentes com o estado da

prática e outras incorretas. A esse respeito, julgue os itens de 101

a 105.

criptografia, firewalls, certificados e autenticação, julgue os itens a

seguir.

I. Authentication Header;

II. Encapsulating Security Payload;

III. Gerenciamento de Chaves;

IV. SNA Protocol Generation.

Dos recursos principais fornecidos por IPSec, está correto o que consta em

Se o Firewall estiver configurado com filtragem de pacotes, conclui-se que

I - Podem usar filtros de pacotes que operam examinando os endereços IP dos pacotes que por eles passam.

II - Não tratam códigos maliciosos, cavalos de tróia ou vírus, uma vez que há inúmeras maneiras de codificar as transferências de arquivos binários nas redes.

III - Associados a mecanismos de detecção de intrusão, oferecem proteção contra ataques oriundos de dentro e de fora da rede que estão protegendo.

Está(ão) correta(s) a(s) afirmativa(s)

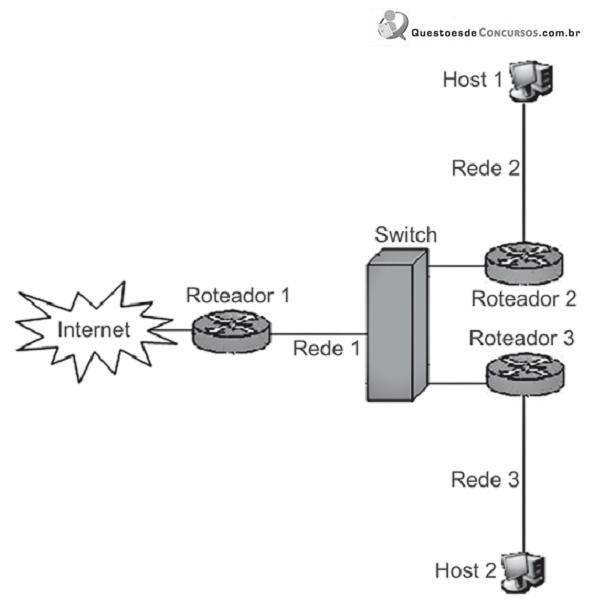

Tomando como base a figura acima, se um programa sniffer for colocado na saída da rede 2, imediatamente antes do roteador 2, e capturar um quadro referente a uma mensagem enviada do host 1 para o host 2, ele irá descobrir os seguintes endereços de origem e destino, respectivamente: