Questões de Redes de Computadores - Segurança de Redes para Concurso

Foram encontradas 1.110 questões

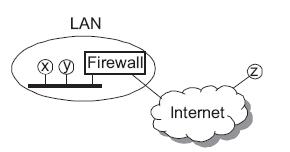

Ao ser notificado de que a estação x envia, sem permissão corporativa, dados sigilosos para a Internet, e que a estação z realiza tentativas de ataques à LAN, quais configurações de segurança devem ser implantadas na LAN?

Considerando que você efetuará uma conexão SSH a esse servidor, observe as afirmativas abaixo.

I - Como o tráfego SSH é criptografado, ataques do tipo man-in-the-middle jamais podem ser bem sucedidos.

II - Seria necessário que a rede fosse interligada por um HUB para que, pelo menos, X pudesse observar o tráfego criptografado.

III - É imprescindível que o fingerprint da chave pública SSH recebida do servidor seja checado, para garantia de autenticidade.

IV - Uma vez que X consiga invadir o default gateway da sub-rede do servidor, sua senha será exposta. Está(ão) correta(s), apenas, a(s) afirmativa(s)

I - Os roteadores podem ser utilizados para implementar filtros de pacote de um firewall.

II - O bluetooth possui um modo de segurança que permite a criptografia dos dados.

III - O RSA é um algoritmo de criptografia de chave privada.

Está(ão) correta(s) a(s) afirmativa(s):

Os relacionamentos entre diversas áreas de organizações e

processos no âmbito dos modelos de gerenciamento de TI são

apresentados na figura acima, em que se destacam as áreas

identificadas por #1 a #11. Considerando essa figura, julgue os

itens seguintes, acerca dos conceitos de segurança da informação,

tendo como base as normas BS 7799, ISO 17799 e ISO 27001,

o gerenciamento de TI fundamentado no ITIL e COBIT, as redes

empresariais, com entendimento de WAN, LAN e W-LAN e

ambientes corporativos alicerçados nas TICs.

Analise as seguintes afirmações relacionadas a redes de computadores e segurança da informação:

I. Protocolos como POP3 e FTP enviam senhas criptografadas através da rede, tornando essa informação impossível de ser obtida por um invasor que use a detecção de rede.

II. O IPsec pode ser usado para implementar uma verificação de conexão adicional. É possível configurar regras de diretiva que exijam uma negociação de IPsec bem-sucedida a fim de conceder acesso a um conjunto de aplicativos.

III. Na Espionagem na rede (sniffing) os invasores tentam capturar o tráfego da rede com diversos objetivos, entre os quais podem ser citados obter cópias de arquivos importantes durante sua transmissão e obter senhas que permitam estender o seu raio de penetração no ambiente invadido.

IV. Ataques de negação de serviço são ataques direcionados a um usuário específico da Internet.

Indique a opção que contenha todas as afirmações verdadeiras.

1 Analise as seguintes afirmações relativas a conceitos de Internet.

I. O SPAM é caracterizado pela utilização indevida do servidor POP de uma empresa ou outra entidade para enviar uma grande quantidade de e-mails indesejados por seus destinatários.

II. Os dois servidores envolvidos no envio e recebimento de e-mails são o SMTP e o POP.

III. O esquema de gerenciamento de nomes, hierárquico e distribuído, que define a sintaxe dos nomes na Internet é o DNS.

IV. Quando se envia um e-mail de um computador pessoal para uma conta na Internet, a mensagem passa primeiro pelo servidor POP do remetente, em seguida pelo servidor POP do destinatário e, finalmente, chega ao servidor SMTP do destinatário, onde fica aguardando ser lida.

Indique a opção que contenha todas as afirmações verdadeiras.

Analise as seguintes afirmações relacionadas aos conceitos básicos de redes de computadores, seus componentes, protocolos, topologias e servidores:

I. Cabos de rede crossover têm seus pinos de transmissão e de recepção invertidos e são normalmente utilizados para conectar certos tipos de dispositivos de rede, como, por exemplo, hubs. Também podem ser utilizados para conectar diretamente os adaptadores de rede de duas máquinas.

II. O SSL é um protocolo de segurança que protege transações na Internet.

III. Os servidores de correios eletrônicos hospedados em DMZs utilizam o protocolo Bluetooth para a autenticação de usuários, garantindo, para os demais usuários, que cada um é quem diz ser.

IV. As redes sem fio de longo alcance, isto é, distâncias superiores a 250 metros, utilizam a tecnologia bluetooth para garantir o transporte seguro entre seus componentes.

Indique a opção que contenha todas as afirmações verdadeiras.

Analise as seguintes afirmações relacionadas a conceitos básicos de Internet, protocolos TCP/IP e Segurança da Informação.

I. A assinatura digital é o processo de manter mensagens e dados em segurança, permitindo e assegurando a confidencialidade. Quando utilizam apenas chaves privadas, as assinaturas digitais são usadas para fornecer serviços de integridade de dados, autenticação e não repúdio.

II. Um algoritmo de criptografia simétrica requer que uma chave secreta seja usada na criptografia e uma chave pública diferente e complementar da secreta, utilizada no processo anterior, seja utilizada na decriptografia. Devido à sua baixa velocidade, a criptografia simétrica é usada quando o emissor de uma mensagem precisa criptografar pequenas quantidades de dados. A criptografia simétrica também é chamada criptografia de chave pública.

III. Na Internet, O UDP (User Datagram Protocol) é um protocolo de transporte que presta um serviço de comunicação não orientado a conexão e sem garantia de entrega. Portanto, as aplicações que utilizam este tipo de protocolo devem ser as responsáveis pela recuperação dos dados perdidos.

IV. Os servidores de diretório responsáveis por prover informações como nomes e endereços das máquinas são normalmente chamados servidores de nomes. Na Internet, os serviços de nomes usado é o Domain Name System (DNS). O DNS apresenta uma arquitetura cliente/servidor, podendo envolver vários servidores DNS na resposta a uma consulta.

Indique a opção que contenha todas as afirmações verdadeiras.

Dentre as ameaças à segurança em uma rede de computadores, qual NÃO é detectada pelo Sistema de Prevenção de Intrusão?

Em redes de computadores, o sistema que monitora todos os pacotes que chegam a um site e notifica o administrador desse site se uma violação de segurança é detectada é conhecido como sistema de:

O protocolo WPA3, lançado em 2018, fornece métodos de acesso mais seguros e confiáveis que o WPA2.

A atualização visa mitigar as deficiências do tipo