Questões de Concurso

Sobre análise de vulnerabilidade e gestão de riscos em segurança da informação

Foram encontradas 663 questões

No que se refere a trabalho remoto, rotinas de segurança da informação e recuperação de arquivos, aplicativos para segurança e conformidade, julgue o item subsecutivo.

A verificação da conformidade técnica envolve testes de invasão e avaliações de vulnerabilidades, o que dispensa a avaliação de

risco.

Acerca das NBR ISO/IEC 27001, 27002 e 27005 e plano de continuidade de negócios, julgue o item a seguir.

Na análise de riscos, a avaliação de probabilidade dos

incidentes é realizada sobre uma lista de cenários de incidentes

identificados como relevantes, incluindo a identificação de

ameaças, ativos afetados, vulnerabilidades exploradas e

consequências para os ativos e processos do negócio.

Acerca das NBR ISO/IEC 27001, 27002 e 27005 e plano de continuidade de negócios, julgue o item a seguir.

As expectativas e percepções das partes interessadas, a imagem

e a reputação da organização devem ser consideradas no

desenvolvimento dos critérios de avaliação dos riscos de

segurança da informação.

Julgue o item que se segue, referente às vulnerabilidade de sistemas computacionais e aos ataques a esses sistemas.

Quando o IPSec é implementado em um grupo de trabalho, há

aumento significativo no processamento relacionado

à segurança, se comparado à implementação restrita

a um firewall ou a um roteador.

Julgue o item que se segue, referente às vulnerabilidade de sistemas computacionais e aos ataques a esses sistemas.

Denominam-se de vulnerabilidades as circunstâncias, ações ou

eventos que colocam em risco a segurança de um sistema.

Julgue o seguinte item, a respeito de testes de invasão (pentest) em aplicações web, banco de dados, sistemas operacionais e dispositivos de redes.

A ferramenta básica de pentest, conhecida como varredor de

portas e serviços, tem por objetivo encontrar, de maneira

automatizada, o maior número possível de vulnerabilidades

em um ativo, enviando requisições e analisando as respostas

obtidas, em busca de evidências de que determinada

vulnerabilidade esteja presente.

O guia de testes do OWASP enumera verificações para cerca de setenta vulnerabilidades, agrupadas em classes, como a de gerenciamento de sessões, que trata de erros na implementação das regras de negócio.

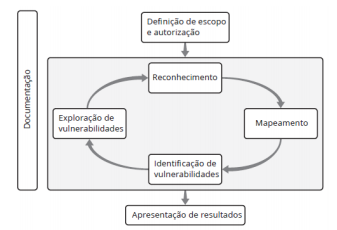

Antes de iniciar o teste de invasão, deve-se ter um contrato assinado entre as partes envolvidas, para definir o escopo da atividade, os tipos de testes a serem realizados e a autorização para sua execução.

A figura a seguir ilustra um processo cíclico que envolve a execução de atividades de um teste de invasão.

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

As melhores práticas estabelecem que, para combater a

disseminação de zero days, as organizações podem publicar

um processo de vulnerabilidades, mantendo relatórios de

segurança e triagem dos problemas reportados internamente.

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

Em um mundo digital, exploits zero-day são amplamente

encontrados, sendo desnecessário conhecimento técnico

elaborado para os hackers descobrirem novas brechas,

porque a maioria dos usuários não atualiza seus

equipamentos com frequência.

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

Exploits zero-day atacam brechas que ainda são

desconhecidas pelos fabricantes de software e pelos

fornecedores de antivírus; não existem nem assinaturas de

antivírus para detectar tal exploit nem atualizações

disponíveis para reparar as brechas.