Questões de Concurso

Sobre assinatura digital em segurança da informação

Foram encontradas 309 questões

precise passar informações confidenciais para o seu chefe, Júlio.

Para maior segurança, os dados são transmitidos criptografados pela

rede da empresa. Rogério, outro funcionário da empresa, está

tentando indevidamente interceptar as informações trocadas entre

Haroldo e Júlio. Com base nessa situação hipotética, julgue os itens

de 87 a 90, acerca de configurações e do emprego dos sistemas de

criptografia.

certificação digital, julgue os itens subsequentes.

certificação digital, julgue os itens subsequentes.

sociedade acerca da possibilidade de se fazer a votação pela

Internet. Na concepção de um sistema hipotético de votação pela

Internet, foram evidenciados os seguintes requisitos relacionados

com a segurança da informação do sistema.

* Cada votante deverá ser autenticado pelo sistema por

certificado digital, cuja chave privada deve ser armazenada

em dispositivo de mídia removível (pendrive) ou smartcard.

O acesso a essa informação deverá ser protegido por uso de

identificador pessoal numérico (PIN), de uso exclusivo de

cada votante e que deve ser mantido secreto pelo votante.

*autoridade certificadora confiável. A lista de autoridades

certificadoras confiáveis aceitas é de conhecimento dos

votantes, que se responsabilizarão pela obtenção do certificado

digital apropriado junto à autoridade de registro/autoridade

certificadora apropriada.

* Os votantes aptos a participar da votação deverão ser

previamente cadastrados no sistema. Não serão recebidos

votos de indivíduos não cadastrados previamente, mesmo que

estes detenham um certificado digital compatível com o

sistema.

* Por questões de economicidade, não será requerido o uso de

pin pad seguro para digitação do PIN no momento da

autenticação do votante. Assim, a entrada do PIN poderá ser

realizada pelo teclado do terminal usado para acesso à

Internet.

* A sessão entre o navegador de Internet usado como interface

de cliente do sistema de votação e o servidor de aplicação que

disponibiliza a aplicação do sistema deverá utilizar protocolo

TLS/SSL com autenticação do cliente e do servidor. Para

autenticação do cliente TLS/SSL, será utilizado o certificado

digital supramencionado.

Com relação à situação descrita acima, julgue os itens que se

seguem.

incumbência de desenvolver um sistema com as características

apresentadas a seguir.

* O sistema deverá ser integrado, interoperável, portável e

seguro.

* O sistema deverá apoiar tanto o processamento online, quanto

o suporte a decisão e gestão de conteúdos.

* O sistema deverá ser embasado na plataforma JEE (Java

enterprise edition) v.6, envolvendo servlets, JSP (Java server

pages), Ajax, JSF (Java server faces) 2.0, Hibernate 3.5, SOA

e web services.

O líder da equipe iniciou, então, um extenso processo de

coleta de dados com o objetivo de identificar as condições

limitantes da solução a ser desenvolvida e tomar decisões

arquiteturais e tecnológicas que impactarão várias características

funcionais e não funcionais do sistema, ao longo de seu ciclo de

vida. A partir dessa coleta, o líder deverá apresentar à equipe um

conjunto de informações e de decisões.

A respeito de práticas e técnicas de programação para desenvolver

com segurança o sistema integrado referido no texto, julgue os

próximos itens.

brasileira com diversos ativos, como, por exemplo, switches,

roteadores, firewalls, estações de trabalho, hosts servidores de

aplicação web, servidores de bancos de dados, é comum a

ocorrência de ataques e de outros incidentes que comprometem

a segurança de seus sistemas. Nessa organização, a definição de

políticas e metodologias adequadas para se lidar com esse tipo de

problema cabe ao departamento de TI.

A partir da situação apresentada acima, julgue o item abaixo

relativos à segurança da informação.

computadores.

computadores.

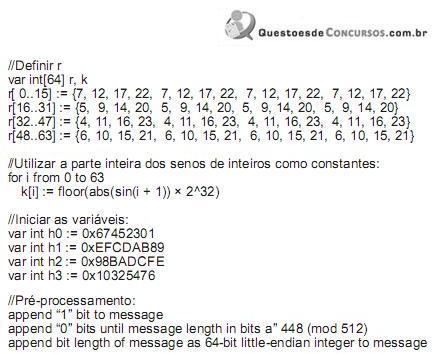

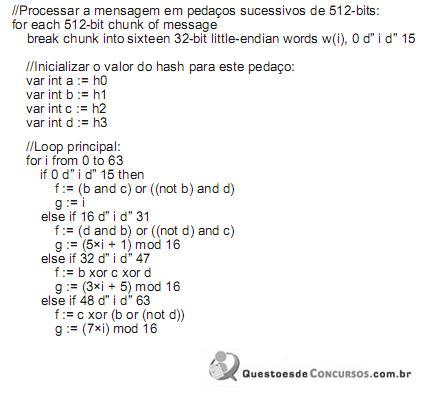

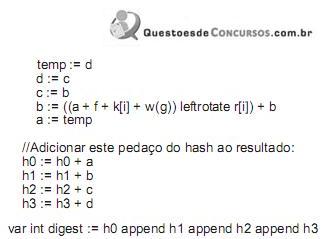

Sobre este algoritmo é INCORRETO afirmar que

Esse esquema emprega um método baseado em:

informação, julgue os itens que se seguem.