Questões de Segurança da Informação - Ataques e ameaças para Concurso

Foram encontradas 1.027 questões

Dec 19 21:59:14 localhost sshd[12297]: Failed password for invalid user root from 10.0.0.100 port 46290 ssh2 Dec 19 21:59:15 localhost sshd[12297]: Failed password for invalid user test from 10.0.0.100 port 46290 ssh2 Dec 19 21:59:17 localhost sshd[12299]: Failed password for invalid user admin from 10.0.0.100 port 46325 ssh2 Dec 19 21:59:19 localhost sshd[12301]: Failed password for invalid user info from 10.0.0.100 port 46351 ssh2 Dec 19 21:59:22 localhost sshd[12303]: Failed password for invalid user pi from 10.0.0.100 port 46378 ssh2 Dec 19 21:59:24 localhost sshd[12305]: Failed password for invalid user user from 10.0.0.100 port 46403 ssh2 Dec 19 21:59:27 localhost sshd[12307]: Failed password for invalid user postgres from 10.0.0.100 port 46435 ssh2 Dec 19 21:59:30 localhost sshd[12309]: Failed password for invalid user mysql from 10.0.0.100 port 46464 ssh2

Considere as afirmações abaixo sobre essas linhas.

I - A utilização de criptografia forte impede que esse tipo de ataque seja bem-sucedido. II - Limitar o número de pacotes TCP SYN por endereço IP de origem é uma forma de mitigar esse tipo de ataque. III - Descrevem uma varredura destinada às portas do protocolo UDP.

Quais estão corretas?

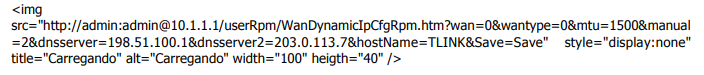

Considere as afirmações abaixo sobre esse código.

I - Trata-se de ataque no qual se pretende modificar a configuração dos servidores de nomes de um dispositivo.

II - É um ataque que disponibiliza a configuração dos servidores de nomes utilizados pelo website.

III - Trata-se de um ataque do tipo Cross-Site Request Forgery (CSRF).

IV - É um ataque que pretende sobrecarregar o sistema com dados aleatórios para ter acesso a dados da memória de um servidor web.

V - Trata-se de uma requisição que informa ao website qual a configuração de resolução de nomes utilizada pelo usuário.

Quais estão corretas?

I - Phishing é um ataque que pretende obter dados pessoais e financeiros. II - Ataques de phishing podem empregar diferentes técnicas, incluindo: engenharia social, páginas web falsas e sequestro de DNS (DNS Hijacking). III - A utilização de senhas fortes impede que um ataque de phishing seja bem-sucedido.

Quais estão corretas?

I - Ataques de negação de serviço distribuído não pretendem invadir sistemas, mas sim coletar informações sensíveis do sistema-alvo. II - Uma botnet é capaz de realizar poderosos ataques de negação de serviço. III - Serviços como NTP (123/UDP), SNMP (161/UDP) e CharGEN (19/UDP) são utilizados para amplificar ataques de negação de serviço. IV - O ataque denominado TCP SYN Flood vale-se das características do processo de three-way-handshaking do protocolo TCP para consumir recursos de um sistema-alvo, pretendendo torná-lo inacessível. V - Provedores de Internet que implementam filtro anti-spoofing em seus equipamentos estão livres de originar certos tipos de ataques de negação de serviço.

Quais estão corretas?