Questões de Segurança da Informação - Ataques e ameaças para Concurso

Foram encontradas 1.073 questões

Considerando o exposto, assinale a afirmativa correta.

Assinale a opção que contém o nome do ataque descrito acima:

I. Spoofing é uma ameaça em que o atacante se passa por uma pessoa, empresa, serviço ou site, afirmando que a fonte de informação é legítima e confiável, mas não é. II. Um ataque de DDoS tem como objetivo tornar os recursos de um sistema indisponíveis para os seus utilizadores, fazendo com que o limite de requisições simultâneas a esses recursos seja atingido. III. Cavalo de Troia é um malware autônomo, que não precisa de hospedeiro e cuja função principal é se replicar e propagar para outros computadores, explorando partes do sistema operacional não visíveis para os usuários.

Estão CORRETAS as afirmativas:

“efetue o depósito em bitcoins para poder resgatar seus dados e não ter suas informações espalhadas pela web”.

Carlos foi infectado por um:

Este tipo de ataque é chamado de:

Considerando uma lista dos diretórios comuns no SO Linux que estão diretamente sob o diretório root (/), julgue o item seguinte.

RAT (Remote Access Trojan) é um programa que combina

as características de trojan e de backdoor, possibilitando ao

atacante acessar o equipamento remotamente e executar

ações como se fosse o legítimo usuário.

I. Prevenção de ataque e ação antecipada. II. Detecção e filtragem do ataque. III. Rastreamento e identificação da origem do ataque.

Essas três linhas de defesa são contramedidas para qual tipo de ameaça?

Primeira coluna: Tipos de ataque

1.DDoS

2-.Phishing

3-.Backdoor

Segunda coluna: Características

(__)Podem ser classificados como portas de acesso alternativas a um sistema e cujo objetivo é permitir o acesso não autorizado ao sistema infectado.

(__)É uma técnica de engenharia social usada para enganar usuários usando fraude eletrônica com o objetivo de obter informações confidenciais, como nome de usuário, senha e detalhes de cartão de crédito.

(__)Consiste em um ataque cujo objetivo é sobrecarregar sistemas de terceiros com um número enorme de requisições simultâneas, tornando o serviço inacessível e/ou instável.

Assinale a alternativa que apresenta a correta associação entre as colunas:

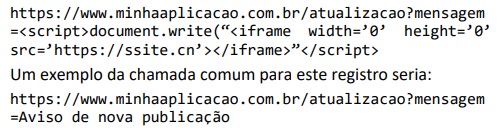

Identificou-se também que o campo mensagem é utilizado na composição do site e seu conteúdo aparece como parte do html dele.

A seguinte opção é consistente com um ataque que geraria um log deste tipo:

Julgue o item subsequente a respeito dos conceitos e noções de criptografia simétrica, criptografia assimétrica, assinatura e certificação digital.

Existem vários modelos de ataque para esquemas de

assinatura digital, classificados de acordo com os recursos

disponíveis para o invasor e a capacidade visada por um

invasor, como CMA (chosen message attack). O adversário

pode escolher mensagens para que sejam assinadas, após

conhecer a chave pública do assinante.

Esse tipo de ataque cibernético que inunda servidores da Web com solicitações que impedem a conexão de seus usuários regulares é denominado