Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

O texto cifrado F é obtido a partir do texto aberto C, utilizando-se o método monoalfabético de criptografia com chave igual a 3.

I. Na criptografia simétrica, a mesma chave é utilizada para encriptar e decriptar a mensagem, devendo a mesma ser acordada entre o transmissor e o receptor.

II. A criptografia assimétrica dá origem à figura das chaves pública e privada

III. Da mesma forma que na criptografia simétrica, na assimétrica é necessário um acordo prévio de chaves entre o transmissor e o receptor.

Assinale:

- ser uma cifra de bloco

- usar a criptografia simétrica

- usar chaves de 128 ou 256 bits

Qual deve ser o algoritmo escolhido pelo gerente?

Um exemplo da utilização de criptografia contra ataques à confidencialidade é a criptografia de enlace, em que cada enlace de comunicação vulnerável é equipado nas duas extremidades com um dispositivo de criptografia, protegendo o tráfego em todos os enlaces de comunicações.

Para enviar a chave simétrica para o servidor, de forma que apenas o servidor consiga ter acesso a essa chave, o cliente deve criptografá-la com a(o)

Sobre funções resumo criptográfico, é INCORRETO afirmar que

A lacuna acima é corretamente preenchida por:

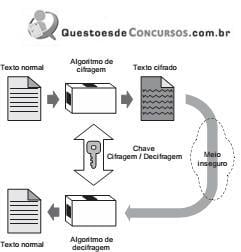

A figura ilustra um tipo de criptografia conhecida como criptografia

As funções de resumo criptográfico oferecem garantia probabilística de inforjabilidade.

A criptografia assimétrica proporciona o não repúdio, não proporcionando, porém, a autenticidade.

Em conjunto com as funções de resumo criptográfico (hash), a criptografia simétrica proporciona autenticidade.

A confidencialidade pode ser obtida pelo uso da criptografia simétrica e da assimétrica.

Em sistemas de uso prático, são usadas as técnicas simétricas e as assimétricas combinadas.

I. Quando usada para o compartilhamento de informações, se torna complexa e pouco escalável, em virtude da necessidade de um canal de comunicação seguro para promover o compartilhamento da chave secreta entre as partes e da dificuldade de gerenciamento de grandes quantidades de chaves.

II. Apesar de possuir um processamento mais lento, resolve estes problemas visto que facilita o gerenciamento (pois não requer que se mantenha uma chave secreta com cada um que desejar se comunicar) e dispensa a necessidade de um canal de comunicação seguro para o compartilhamento de chaves.

Sobre estas afirmativas é correto afirmar que