Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

Recursos criptográficos são equipamentos portáteis dotados de capacidade computacional ou dispositivos removíveis de memória para armazenamento.

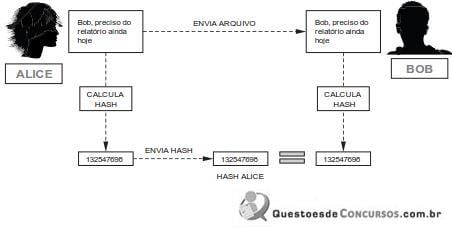

No processo de envio do arquivo, houve garantia de

I- O Triple DES é uma variação do DES que utiliza três ciframentos em sequência, empregando chaves com tamanho de 1024 ou 2048 bits, sendo recomendado no lugar do DES desde meados da década de 90.

II- O International Data Encryption Algorithm (IDEA) foi criado na década de 90 e segue os mesmos pressupostos do DES.

III- O Advanced Encryption Standard (AES) é o padrão atual para ciframento recomendado pelo National Institute of Standards and Technology (NIST). Pode trabalhar com chaves de 128, 192 e 256 bits.

I, II e III são respectivamente:

A partir dessa situação hipotética, julgue o item a seguir.

Se o uso de criptografia simétrica para cifração de volumes, prevista na política de segurança da informação dessa empresa, for devidamente implementada, a confidencialidade dos dados do notebook será preservada.

A partir dessa situação hipotética, julgue o item a seguir.

Nessa situação, o uso de criptografia assimétrica para cifração de volumes juntamente com a criptografia simétrica formaria uma camada adicional de controle de acesso aos dados.

A partir dessa situação hipotética, julgue o item a seguir.

O uso de criptografia proporciona a disponibilidade da informação.