Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

I – MD5 II – AES III – RSA IV – DES V – SHA

São classificados como Algoritmos de criptografia de chave simétrica:

Em relação ao algoritmo para assinatura digital e ao algoritmo de hashing, o analista deve escolher, respectivamente:

Uma comunicação dessa empresa foi direcionada a você para informar acerca do nome do novo produto que será lançado no mercado. Porém, o texto está cifrado conforme a seguir:

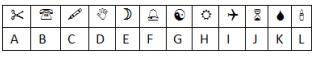

Considere que o tamanho da chave utilizada para compor o texto cifrado é de dois bits e que o alfabeto utilizado para recuperar a mensagem original e a respectiva correlação entre as letras latinas e os símbolos gráficos é o apresentado a seguir:

A mensagem original é:

I - Chaves mais longas usadas na cifragem dos dados significam maior segurança porque para cada bit adicionado ao tamanho da chave dobra-se também o tempo médio requerido para um ataque de força bruta.

II - Em algoritmos simétricos, como, por exemplo, o DES (Data Encription Standard), os processos de cifragem e decifragem são feitos com uma única chave, ou seja, tanto o remetente quanto o destinatário usam a mesma chave.

III - Na criptografia assimétrica é utilizado um par de chaves denominado chave pública e chave privada. Para proteger uma mensagem, o emissor cifra a mensagem usando a chave privada do destinatário pretendido, que deverá usar a respectiva chave pública para conseguir recuperar a mensagem original.

Está correto o que se afirma em:

A prevenção contra este tipo de ataque, geralmente, requer a inclusão de um

(Stallings, 2008)

São elas, EXCETO: