Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

A prescrição para banimento do uso da função MD5, em favor da adoção de SHA-1, pode ser recomendada, especialmente porque a facilidade de produção de ataques de colisão em sistemas que usam MD5 tornaria mais simples a implementação de ataques de dicionário em sistemas de armazenamento de senhas criptografadas nos bancos de dados de autenticação de usuários do ministério.

O AES (advanced encryption standard) é um algoritmo de criptografia de chave simétrica que criptografa e descriptografa dados por meio de uma chave criptografada e de blocos, cujos tamanhos são de 128, 192 ou 256 bits.

O DES (data encryption standard) é considerado um algoritmo de criptografia assimétrico, visto que as suas chaves pública e privada são diferentes.

Uma autoridade certificadora pode, periodicamente, emitir uma lista de certificados contendo uma lista de certificados revogados.

A partir de uma mensagem criptografada, é possível obter a mensagem aberta, utilizando-se a função UNHASH correspondente à função HASH utilizada na encriptação, uma vez que as funções de encriptação HASH podem ser reversíveis.

Segundo a Cartilha de Segurança para Internet, de acordo com o tipo de chave usada, os métodos criptográficos podem ser subdivididos em duas grandes categorias: criptografia de chave simétrica e criptografia de chaves assimétricas. Com base nisso, numerar a 2ª coluna de acordo com a 1ª e, após, assinalar a alternativa que apresenta a sequência CORRETA:

(1) Criptografia de chave simétrica.

(2) Criptografia de chaves assimétricas.

( ) Também chamada de criptografia de chave secreta ou única, utiliza uma mesma chave tanto para codificar quanto para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados.

( ) Também conhecida como criptografia de chave pública, utiliza duas chaves distintas: uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono.

( ) Exemplos de métodos criptográficos que usam esse

tipo de chave são: AES, Blowfish, RC4, 3DES e IDEA.

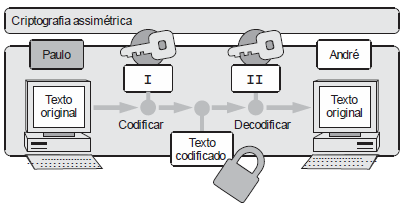

Referente à criptografia assimétrica, considere:

I e II correspondem, respectivamente, às chaves

I e II correspondem, respectivamente, às chaves

Duas chaves são exigidas ao se utilizarem algoritmos de chave pública. Uma delas, a chave pública, cujos algoritmos são menos robustos que os algoritmos de chave simétrica, é usada para criptografar as mensagens para um usuário que faz uso de uma chave privada para descriptografá-las.

Os algoritmos de criptografia podem ser utilizados para proteger os tráfegos na rede de Internet. O algoritmo IPsec, que opera na camada IP e criptografa os fluxos de pacotes de estação para estação por meio de uma chave simétrica, pode ser utilizado no modo de transporte e de tunelamento.

A criptografia de uma chave privada, usada para codificar e decodificar as mensagens, é uma solução para que possam ser distribuídas com segurança as chaves assimétricas.

Um tipo de ataque (ou criptoanálise) bastante comum é tentar deduzir as chaves utilizadas, ou um método para recuperar mensagens cifradas com a mesma chave, a partir de uma base de dados de mensagens criptografadas e de suas respectivas mensagens em aberto.

Esse tipo de criptoanálise é chamado de: