Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

informação.

organização de âmbito federal utiliza uma rede pública como se

fosse privada. Essa solução envolve o risco de o serviço da rede

sofrer interferências indesejáveis ou instabilidade no serviço.

Acerca de conceitos e políticas de segurança da informação que

podem ser adotados na situação acima, julgue os itens seguintes.

Considerando o texto e com base na figura nele mostrada, julgue o item a seguir.

. Uma identificação digital — composta de uma única chave de segurança, denominada chave particular, e uma assinatura digital — é incorporada ao e-mail por meio desse botão.

. Uma identificação digital — composta de uma única chave de segurança, denominada chave particular, e uma assinatura digital — é incorporada ao e-mail por meio desse botão.

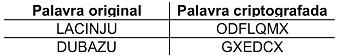

Ao se utilizar esse mesmo algoritmo para criptografar uma palavra qualquer, produziu-se a palavra criptografada “VHJBUR”. A palavra original para esse caso é: