Questões de Concurso

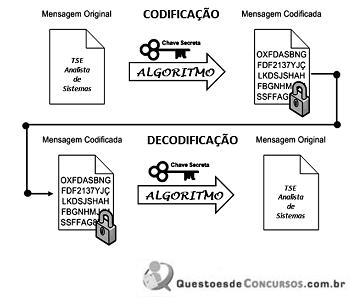

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

• Dois primos selecionados inicialmente p = 5 e q = 11

• Chave pública: k1 = 3

Qual é o valor da chave secreta?

Nesse tipo, existem duas chaves, uma privada, guardada pelo receptor, e uma pública. No caso, por exemplo, Alfredo quer enviar uma mensagem para Juliana e utiliza a chave pública para criptografar a mensagem. Quando Juliana a recebe, a chave privada é usada para decriptografá-la. Nesse esquema, a chaves pública e privada são diferentes. A pública está disponível ao público em geral, enquanto a privada fica disponível apenas para uma pessoa. Essa descrição corresponde à criptografia do tipo:

As lacunas I e II devem ser preenchidas correta e respectivamente por

A forma de ataque citada acima é conhecida como:

O algoritmo citado acima é conhecido como

empresa, um analista seja encarregado de avaliar e monitorar a

utilização de normas e padrões de segurança da informação, julgue

os itens subsequentes.

Com relação ao tema, analise as asserções a seguir.

Maria criptografa a mensagem (texto claro) utilizando-se da chave privada de João. A mensagem cifrada é então enviada a João que a decriptografa utilizando sua chave pública. Como a criptografia assimétrica trabalha com funções matemáticas bidirecionais, João não conseguiria decriptografar a mensagem usando sua chave privada

PORQUE

Apenas a chave pública permite essa decriptografia, já que é gerada por algoritmos criptográficos assimétricos como o DES, 3DES ou AES e é de conhecimento de ambos os envolvidos na troca de mensagens.

Acerca dessas asserções, é correto afirmar:

Na criptografia

, um emissor codifica seu documento com a chave

, um emissor codifica seu documento com a chave  da pessoa que receberá a mensagem. O texto codificado apenas poderá ser decodificado pelo

da pessoa que receberá a mensagem. O texto codificado apenas poderá ser decodificado pelo  , pois, somente ele tem a chave

, pois, somente ele tem a chave  relacionada à chave

relacionada à chave  que originou o texto cifrado.

que originou o texto cifrado. As lacunas I, II, III, IV e V devem ser preenchidas, correta e respectivamente, por

Nesse processo, antes de enviar a mensagem criptografada, o emissor ao receptor envia a chave privada que será utilizada para descriptografá-la. O esquema descrito caracteriza um tipo de criptografia, conhecido como de chave