Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

conceitos fundamentais em um ambiente de tecnologia da

informação. No que se refere a esse assunto, julgue os próximos

itens.

conceitos fundamentais em um ambiente de tecnologia da

informação. No que se refere a esse assunto, julgue os próximos

itens.

conceitos fundamentais em um ambiente de tecnologia da

informação. No que se refere a esse assunto, julgue os próximos

itens.

PORQUE

A segurança do sistema RSA está baseada na dificuldade de fatorar números primos muito grandes.

Analisando-se as afirmações acima, conclui-se que

mecanismos de autenticação, julgue os próximos

itens.

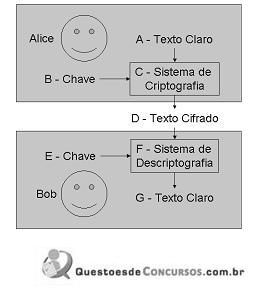

A figura acima apresenta uma relação entre dois usuários hipotéticos — Alice e Bob — que empregam processos e conceitos de criptografia, nomeados de A a G. Considerando essa figura, assinale a opção correta, com relação a criptografia, protocolos criptográficos, sistemas de criptografia e aplicações.

I. O RSA é um algoritmo de criptografia (codificação) muito utilizado na WEB e se baseia no conceito de chave pública e privada, que utilizam senhas diferentes para cifrar e decifrar os dados.

II. O algoritmo RSA pode ser utilizado para implementar assinatura digital, uma vez que cada usuário utiliza a sua chave privada exclusiva para cifrar (codificar) a mensagem, enquanto a chave pública é utilizada pelo receptor para decifrar a mensagem recebida.

III. Por mais que haja investimento em prevenção de desastres, é sempre necessário haver um plano de backups frequentes como forma de redução de riscos e recuperação de desastres.

IV. A utilização de firewalls pode proteger contra ataques de invasores. Por essa razão, são considerados locais apropriados para execução de mecanismos de detecção de intrusão.

verifica-se que

A criptografia assimétrica utiliza uma única chave para cifrar e decifrar conteúdos eletrônicos e apresenta a vantagem de sua realização ser muito mais rápida que a de uma criptografia simétrica.

I. A assinatura digital é um processo que utiliza um par de chaves criptográficas, geradas aleatoriamente por meio do uso da chave privada do destinatário, para assinar a mensagem de modo que somente ele consiga abri-la.

II. O Hash é um modelo matemático de uma mensagem qualquer, construído por meio de uma função unidirecional, o que garante que não se pode chegar à mensagem original partindo-se apenas dele.

III. Atualmente, os algoritmos mais usados para Hash são MD4, MD5, SHA-1 e SHA-2.

IV. A criptografia simétrica tem como objetivo embaralhar os dadps de uma mensagem qualquer, garantindo que ninguém poderá ler a mensagem, preservando, com isso, sua autenticidade.

Está correto o que consta APENAS em