Questões de Concurso

Sobre criptografia em segurança da informação

Foram encontradas 1.768 questões

Acerca dos protocolos criptográficos, julgue o item que se segue.

A criptografia, tanto simétrica quanto assimétrica, proporciona sigilo, integridade, autenticidade e disponibilidade.

Acerca dos protocolos criptográficos, julgue o item que se segue.

Além da verificação de integridade dos criptogramas, uma maneira de aumentar a segurança do protocolo criptográfico é a utilização conjunta de códigos de autenticação de mensagem.

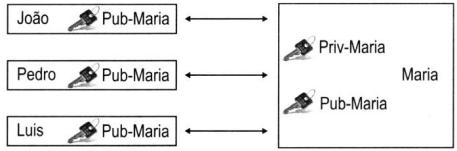

Nesse esquema, Maria mantém somente o seu par de chaves (privada e pública), enquanto que João, Pedro e Luís obtêm a chave pública de Maria para enviar a mensagem cifrada para ela. Como somente a chave privada equivalente é capaz de decifrar a mensagem, e somente Maria a possui, o sigilo da mensagem para Maria é garantida. Esse esquema refere-se à criptografia

I. Um firewall, instalado entre uma rede LAN e a Internet, também é utilizado para evitar ataques a qualquer máquina desta rede LAN partindo de máquinas da própria rede LAN.

II. A confidenciabilidade é a propriedade de evitar a negativa de autoria de transações por parte do usuário, garantindo ao destinatário o dado sobre a autoria da informação recebida.

III. Na criptografia de chaves públicas, também chamada de criptografia assimétrica, uma chave é utilizada para criptografar e uma chave diferente é utilizada para decriptografar um arquivo.

IV. Uma das finalidades da assinatura digital é evitar que alterações feitas em um documento passem sem ser percebidas. Nesse tipo de procedimento, o documento original não precisa estar criptografado.

Indique a opção que contenha todas as afirmações verdadeiras.

- Parte de uma premissa associado a um conceito denominado fatoração, em que é fácil multiplicar dois números primos para obter um terceiro número, mas é muito difícil recuperar os dois primos a partir daquele terceiro número. Por exemplo, os fatores primos de 3.337 são 47 e 71.

- Gerar a chave pública envolve multiplicar dois primos grandes. Derivar a chave privada a partir da chave pública envolve fatorar um grande número. Se o número for grande o suficiente e bem escolhido, então ninguém pode fazer isso em uma quantidade de tempo razoável.

Esse algoritmo é conhecido por

I – Métodos de criptografia que utilizam a mesma chave para codificação e decodificação são classificados como assimétricos.

II – O método RSA (Rivest, Shamir e Adleman) baseiase na dificuldade de se fatorar em números muito grandes.

III – O método DES (Data Encryption Standard) codifica blocos de 64 bytes de texto normal, gerando 64 bytes de texto criptografado.

IV – A tarefa de gerar, transmitir e armazenar chaves em um sistema de segurança é denominada gerenciamento de chaves.

A sequência correta é:

A criptografia assimétrica tem melhor desempenho que a simétrica.

A criptografia pode ser simétrica ou assimétrica; em ambos os casos ela provê confidencialidade, integridade, autenticidade, não-repúdio e disponibilidade.

Os certificados digitais utilizam-se de criptografia assimétrica e das funções de resumo criptográfico (funções de hash).

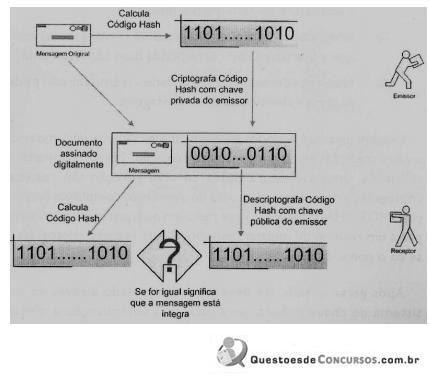

Esse método envolve os seguintes passos:

I. Geração de um resumo criptográfico da mensagem por meio de algoritmos complexos, denominado hash, que reduz o tamanho.

II. Em seguida, o código deve ser criptografado por meio de um sistema de chave pública, para garantir a autenticação e não repúdio.

III. O autor da mensagem deve usar sua chave privada para assinar a mensagem e armazenar o hash criptografado junto à mensagem original.

IV. Para verificar a autenticidade do documento, deve ser gerado novo resumo a partir da mensagem que está armazenada, e feita uma comparação entre esse novo resumo com o recebido. Para isso, é necessário descriptografar o hash original; se for igual ao original, a mensagem está integra.

O método descrito é conhecido por

I. O emissor e receptor utilizam a mesma chave tanto para a cifragem como para a decifragem, portanto devem conhecer antecipadamente a chave.

II. O emissor e receptor utilizam chaves diferentes para cifrar e decifrar os dados.

III. Mensagens cifradas com a chave pública só podem ser decifradas com a chave secreta e vice versa.

IV. O DES é um algoritmo de criptografia que realiza somente duas operações sobre sua entrada: deslocamento de bits e substituição de bits.

Os itens I, II, III e IV, associam-se, respectivamente, às criptografias

Um servidor SSH (secure shell) que esteja rodando em um sistema operacional GNU/Linux suporta o algoritmo RSA para geração de chaves de autenticação, mas esse servidor falha caso se utilizem chaves ou o algoritmo DSA.

O uso do algoritmo criptográfico AES é suficiente para garantir o sigilo das informações enviadas pelos Correios aos bancos conveniados.

É possível ter a integridade dos dados transitados nas duas comunicações utilizando algoritmos simétricos.