Questões de Concurso

Sobre infra estrutura de chaves publicas (pki) em segurança da informação

Foram encontradas 147 questões

Com relação aos tipos de cifras criptográficos, segundo Tanenbaum (2011), assinale a opção que completa corretamente as lacunas da sentença abaixo:

As cifras de ________ reordenam as letras, mas não as disfarçam. A cifra se baseia em uma chave que é uma palavra ou frase que não contém letras ________.

Com relação aos conceitos de chave primária e chave estrangeiras, analise as afirmativas a seguir e marque em seguida a alternativa correta.

I- Tanto a chave primária como a chave estrangeira podem ser nulas em uma tabela.

II- A chave primária é única em uma tabela, mas podemos ter mais de uma chave estrangeira por tabela.

Analise as afirmativas sobre infraestrutura de chaves públicas e certificação digital a seguir.

I- O padrão X.509 contém as definições para a criação de certificados digitais e seu uso está difundido na internet.

II- Autoridade de certificação é um centro de distribuição de chaves on-line, disponível 24 horas por dia, para fornecer chaves públicas por demanda.

III- Certificados vinculam uma chave pública a um protagonista ou a algum atributo. Um certificado pode afirmar: ‘o dono desta chave pública tem mais de 18 anos’.

IV- A criptografia de chave pública possibilita a comunicação segura entre duas pessoas que compartilham uma chave em comum, além de possibilitar a assinatura de mensagens.

Estão corretas apenas as afirmativas

O ente responsável pela interface entre o usuário e a Autoridade Certificadora (AC) que tem por objetivo o recebimento, a validação, o encaminhamento de solicitações de emissão ou revogação de certificados digitais e identificação, de forma presencial, de seus solicitantes é

Julgue o item a seguir, a respeito de segurança, criptografia e automação.

O algoritmo RSA utiliza a função matemática Totiente de

Euler para gerar chaves criptográficas assimétricas públicas e

privadas.

Denomina-se phishing a ação de o agente do ataque colocar-se entre a comunicação de dois usuários válidos, interceptar as mensagens enviadas, passando-se por uma das partes, e poder alterá-las ou bloqueá-las.

Blockchain é um livro-razão distribuído ponto a ponto, protegido por criptografia, apenas anexado, praticamente imutável, que pode ser atualizado apenas por consenso das partes ou com o acordo entre elas.

A criptografia que utiliza as duas chaves (pública e privada) é também conhecida como criptografia simétrica.

A criptografia de chave pública e privada é um método no qual são utilizadas duas chaves, uma para cifrar e outra para decifrar a mensagem.

Segundo o padrão X.509, o certificado digital não deve conter a chave privada do usuário.

Utilizando algoritmo de chave pública, a criptografia pode implementar o princípio da autenticidade e o da irretratabilidade ou não repúdio.

Os gastos com os controles não necessitam ser balanceados de acordo com o negócio.

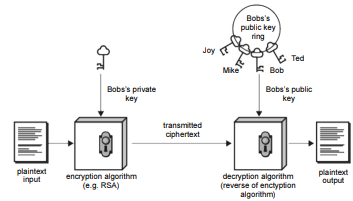

A figura a seguir ilustra o uso da criptografia de chave pública para garantir a confidencialidade das informações.

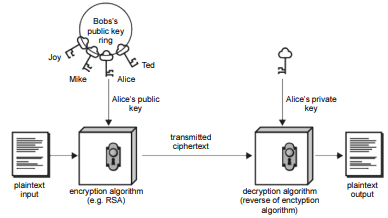

A figura a seguir mostra o uso da criptografia de chave pública para oferecer autenticação.