Questões de Concurso

Sobre infra estrutura de chaves publicas (pki) em segurança da informação

Foram encontradas 147 questões

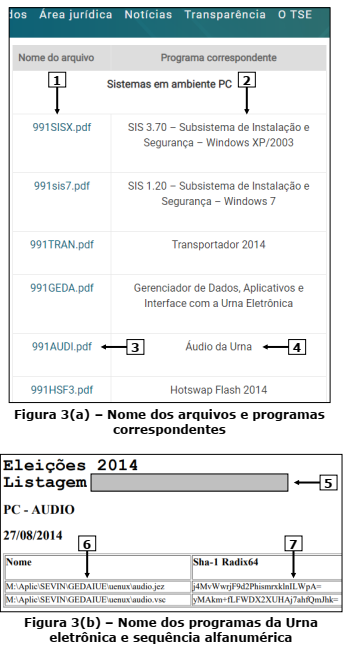

A questão baseia-se nas Figuras 3(a) e 3(b) abaixo, obtidas a partir do site do Tribunal

Superior Eleitoral (TSE), no endereço eletrônico <

A respeito de criptografia, julgue o item subsequente.

Compete à infraestrutura de chaves públicas brasileira

(ICP-Brasil) o papel de credenciar e descredenciar

participantes da cadeia de certificação.

A respeito de criptografia, julgue o item subsequente.

Chave pública é uma chave de criptografia e(ou)

descriptografia conhecida apenas pelas partes que trocam

mensagens secretas.

Analise as proposições a seguir:

I. A chave pública de um portador pode estar disponível na internet sem comprometer a segurança de seu proprietário;

II. A Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil) é uma cadeia hierárquica e de confiança que viabiliza a emissão de Certificados Digitais para identificação virtual do cidadão. Através de suas normas, empresas autorizadas podem emitir certificados digitais do tipo A1 ou A3 podem ser emitidos;

III. O uso de funções hash SHA-2 atualmente podem assegurar que um documento enviado via meio eletrônico chegue ao destinatário com integridade.

Está(ão) correta(s) a(s) proposição(ões):

A ICP (Infraestrutura de Chaves Públicas) define um conjunto de técnicas, práticas e procedimentos a serem adotados pelas entidades a fim de estabelecer um sistema de certificação digital baseado em chave pública.

Na ICP-Brasil, o certificado de uma Autoridade Certificadora, imediatamente subsequente à Autoridade Certificadora Raiz, é assinado

A Infraestrutura de Chaves Públicas Brasileira regula a validação de uma assinatura digital ICP-Brasil, realizada sobre um documento eletrônico, com o estabelecimento de alguns critérios.

Um desses critérios utiliza resultados hash do documento, que têm como uma de suas finalidades

Uma aplicação web deseja manter a confidencialidade, a autenticidade e a irretratabilidade (não repúdio) para a mensagem de requisição de um cliente C a um servidor S. Para que esse objetivo seja atingido, é possível cifrar a mensagem de requisição com a chave _________ do servidor S e assinar a mensagem digitalmente usando a chave ________ do cliente C.

Assinale a alternativa que completa, correta e respectivamente, as lacunas do parágrafo acima.

k1 – Chave privada da entidade E1 k2 – Chave pública da entidade E1 k3 – Chave privada da entidade E2 k4 – Chave pública da entidade E2

A função C(Kn,D) representa a operação de criptografia de chave assimétrica utilizando a chave Kn. A entidade E1 possui na sua base de dados as chaves k1, k2 e k4. A entidade E2 possui na sua base de dados as chaves k2, k3 e k4.

A operação que deve ser aplicada a uma mensagem M de forma a garantir a privacidade e autenticidade de uma mensagem a ser enviada da entidade 1 para a entidade 2 é

Acerca de assinatura digital, certificação digital e infraestruturas de chaves públicas, julgue o item a seguir.

Uma infraestrutura de chaves públicas é o conjunto de

hardware, software, pessoas, políticas e processos necessários

para administrar todo o ciclo de vida de certificados digitais

desenvolvidos com base em criptografia assimétrica.

Julgue o item seguinte quanto à VPN, aos protocolos seguros e às chaves públicas e privadas.

No processo de criptografia, tanto a chave privada

quanto a chave pública deverão ser distribuídas para os

diversos servidores na Internet.

Batizada de Drown, a séria vulnerabilidade descoberta afeta HTTPS e outros serviços que dependem de SSL e TLS, alguns dos protocolos mais essenciais para segurança na internet. O Drown aproveita que na rede, além de servidores que usam TLS por padrão, há outros que também suportam ........ e, explorando a vulnerabilidade do protocolo antigo, podem quebrar a criptografia do padrão TLS. Em testes realizados pelos pesquisadores, um PC normal foi capaz de quebrar a criptografia TLS em um servidor vulnerável em menos de 1 minuto. Durante um período, os pesquisadores realizaram uma ampla varredura na internet e descobriram que 33% de todo tráfego HTTPS pode estar vulnerável ao ataque Drown. É importante ressaltar que a quebra da criptografia depende também da capacidade de monitorar o tráfego TLS, mas isto é facilmente realizável em redes públicas ou a partir da invasão da rede tanto no lado do cliente como do lado do servidor. Como a vulnerabilidade está do lado do servidor, não há nada que possa ser feito no lado do cliente, que nem fica sabendo que o ataque está acontecendo.

(Disponível em: https://blog.leverage.inf.br/2016/03/01/drown-attack-nova-vulnerabilidade-no-tls/. Acessado em: 03 jul. 2017)

Ao ler esta notícia, da qual foi omitido o protocolo de segurança, um Analista Judiciário concluiu, corretamente, que

Sobre o RSA, considere as afirmativas a seguir.

I. Trabalha com um par de chaves simétricas.

II. A chave privada é compartilhada.

III. A chave pública é diferente da chave privada.

IV. As chaves são formadas com base em números primos.

Assinale a alternativa correta.

Preenche, correta e respectivamente, as lacunas I, II e III:

A infraestrutura de chave pública ou PKI (Public Kev Infrastructure) possui elevada relevância para garantir que o acesso a informações sigilosas em ambientes corporativos seja controlado. Neste contexto, assinale a alternativa que completa correta e respectivamente as lacunas da afirmação abaixo.

A PKI é fundamentada em dois componentes para garantir a autenticidade e a

integridade das chaves________: ________ e ________ .