Questões de Concurso

Sobre infra estrutura de chaves publicas (pki) em segurança da informação

Foram encontradas 152 questões

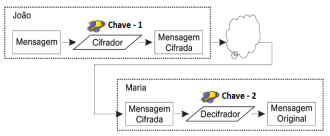

Com relação aos tipos de cifras criptográficos, segundo Tanenbaum (2011), assinale a opção que completa corretamente as lacunas da sentença abaixo:

As cifras de ________ reordenam as letras, mas não as disfarçam. A cifra se baseia em uma chave que é uma palavra ou frase que não contém letras ________.

I - A chave privada pode ser usada para criptografar uma assinatura que pode ser verificada por qualquer pessoa com a chave pública. II - A chave pública pode ser usada para criptografar informações que podem ser decriptografadas pelo detentor da chave pública. III - A chave pública pode ser usada para criptografar informações que só podem ser decriptografadas pelo detentor da chave privada.

Está (ão) correta(s):

As chaves pública e privada são geradas a partir de números aleatórios, que serão descartados mais tarde. Essa criptografia só é possível porque existe um relacionamento matemático entre estas chaves geradas por estes números aleatórios e pelos cálculos para encontrá-las. A chave pública é geralmente distribuída. Tecnicamente, o procedimento para gerar um par de chaves pública/privada é o seguinte:

1. Escolha dois números p e q

2. Calcule n = p x q

3. Calcule z = (p – 1 ) x ( q –1)

4. Escolha um número primo em relação a z e chame-o de e

5. Calcule d = e-1 mod z (mod é o resto da divisão inteira)

6. A chave pública KU = {e, n} e a chave privada KR = {d, n}

Com base nestas informações, um Analista afirma, corretamente, que

Analise as alternativas:

I. A criptografia é uma antiga técnica para cifrar mensagens.

II. A criptoanálise é a arte de quebra do código.

III. A codificação e decodificação podem utilizar técnicas de chaves secretas ou chaves públicas.

IV. A chave pública é caracteriza pelo conhecimento da chave apenas pelo remetente e destinatário.

Analise as questões sobre certificado digital e assinale a alternativa “correta”:

I- Certificado digital equivale ao RG ou CPF.

II- Tipo de certificado que pode ser usado na verificação de uma chave pública, dessa forma saberemos se pertence a um indivíduo ou a uma entidade.

III- Assinatura digital e certificado digital é a mesma coisa.

O certificado digital do usuário U1 (Cert-U1), emitido pela Autoridade Certificadora AC, foi enviado para o usuário U2. Depois de fazer a validação positiva de Cert-U1, o U2 quer verificar a assinatura digital do documento assinado por U1.

O componente de Cert-U1 que deve ser utilizado por U2 para verificar essa assinatura digital é a chave

A Infraestrutura de Chaves Públicas Brasileira – ICP-Brasil é uma cadeia hierárquica de confiança que viabiliza a emissão de certificados digitais para identificação virtual do cidadão.

O modelo adotado pelo Brasil foi o de certificação com raiz

Com relação a redes de computadores e segurança de dados, julgue o item a seguir.

Mesmo sendo um mecanismo de segurança bastante

utilizado, a assinatura digital possui algumas

desvantagens, como, por exemplo, o fato de ela não

poder ser obtida com o uso de algoritmos de chave

pública.

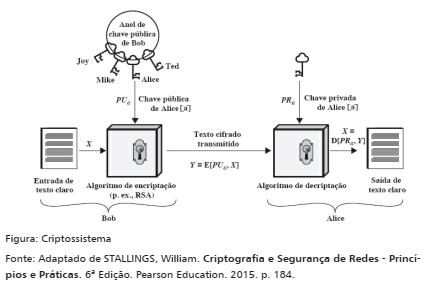

A figura a seguir mostra um criptossistema de chave.

Verificando a troca de informações cifradas entre Bob e Alice,

representada por essa figura, é correto afirmar que

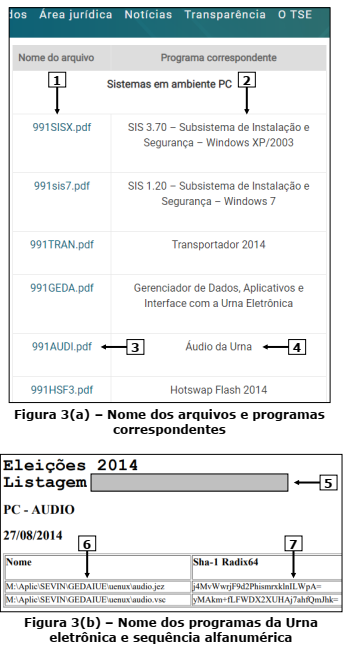

A questão baseia-se nas Figuras 3(a) e 3(b) abaixo, obtidas a partir do site do Tribunal

Superior Eleitoral (TSE), no endereço eletrônico <

A respeito de criptografia, julgue o item subsequente.

Compete à infraestrutura de chaves públicas brasileira

(ICP-Brasil) o papel de credenciar e descredenciar

participantes da cadeia de certificação.