Questões de Concurso

Sobre políticas de segurança de informação em segurança da informação

Foram encontradas 718 questões

I. Considera-se diretriz a elaboração de cenários de incidentes considerados nos testes de continuidade de negócios. II. Considera-se diretriz a definição de procedimentos e de controles voltados à prevenção e ao tratamento dos incidentes a serem adotados por empresas prestadoras de serviços a terceiros que manuseiem dados ou informações sensíveis ou que sejam relevantes para a condução das atividades operacionais da instituição. III. Considera-se diretriz a classificação dos dados e das informações quanto à relevância. IV. Considera-se diretriz o uso da definição dos parâmetros determinados pelo BCB na avaliação da relevância dos incidentes.

A sequência CORRETA é:

I Após a contratação de recursos humanos, devem ser definidas as responsabilidades das partes externas à organização.

II Após a seleção de recursos humanos, deve-se avaliar o conhecimento dos envolvidos.

III Servidores que têm acesso à informação privilegiada devem assinar termo de responsabilidade.

IV Todo conhecimento gerado dentro de um processo de contração entre empregado e empresa, por padrão, pertence à empresa.

Estão certos apenas os itens

Segundo padrões internacionais, a Segurança da Informação distingue quatro atributos básicos que orientam a implementação de políticas e procedimentos de proteção.

Assinale o atributo que não é parte desse grupo.

Segundo padrões internacionais, a Segurança da Informação distingue quatro atributos básicos que orientam a implementação de políticas e procedimentos de proteção.

Assinale o atributo que não é parte desse grupo.

No que se refere a trabalho remoto, rotinas de segurança da informação e recuperação de arquivos, aplicativos para segurança e conformidade, julgue o item subsecutivo.

Em situações em que a confidencialidade é importante,

cópias de segurança devem ser protegidas por criptografia

bem como mídias de backup devem ser regularmente

testadas e armazenadas em locais remotos.

Julgue o próximo item, relativo à política de segurança da informação.

Ao desenvolver as políticas de segurança de uma organização,

o gerente deverá considerar, além do valor dos ativos a ser

protegidos, a relação entre os custos de segurança e os custos

de falha e recuperação.

Julgue o próximo item, relativo à política de segurança da informação.

Em uma organização, o planejamento para a implementação de

mecanismos de segurança deverá ter início com a definição dos

requisitos de disponibilidade e integridade e concluir-se com

a elaboração das políticas de segurança.

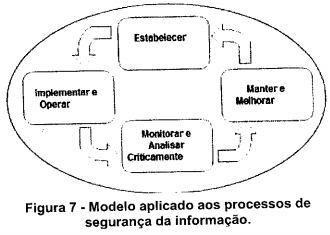

A questão baseia-se na Figura 7, que mostra, esquematicamente, e de forma reduzida, um modelo aplicado aos processos de segurança da informação.

Considere as seguintes alternativas sobre segurança da informação:

I. O modelo mostrado na Figura 7 é chamado de "PDCA" e é aplicado aos processos do Sistema de Gestão da Segurança da Informação (SGSI).

II. Ao estabelecer o Sistema de Gestão da Segurança da Informação (SGSI), a organização deve realizar diversas ações, como, por exemplo, identificar, analisar e avaliar os riscos, selecionar objetivos de controle e controles para o tratamento de riscos, assim como obter a aprovação da direção para Os riscos residuais, dentre outros.

Ill. O objetivo de controle da Política de segurança da informação é gerenciar a segurança da informação dentro da organização, enquanto o os seus controles são os seguintes, dentre outros: coordenar a segurança da informação, estabelecer acordos de confidencialidade, manter contatos apropriados com autoridades relevantes e atribuir responsabilidades para a segurança da informação.

Quais estão corretas?

A respeito de segurança em redes de computadores e criptografia, julgue o item seguinte.

No que se refere à prevenção e ao tratamento de incidentes,

um dos papéis do CSIRT (computer security incident

response team) é investigar criminalmente os incidentes

ocorridos e decidir sobre o acionamento da justiça em cada

caso.

Em uma organização, a alta direção deve estabelecer uma política de segurança da informação, independentemente de esta ser apropriada ou não ao propósito da organização, para que existam controles e ações que diminuam os riscos de segurança da informação.

Assegurar os recursos necessários para a gestão da política de segurança da organização é atribuição da alta direção, como forma de demonstrar comprometimento e liderança.

A informação resultante da análise de incidentes de segurança da informação deve ser usada para identificar incidentes recorrentes, de alto custo e impacto, bem como ser considerada no processo de análise crítica da política de segurança da informação.