Questões de Concurso Sobre segurança da informação

Foram encontradas 10.738 questões

Uma das vantagens do becape diferencial, quando comparado com o becape incremental, é que ele utiliza um espaço menor de armazenamento.

No que se refere a becape, julgue o item subsecutivo.

Ao optar por becape na nuvem, a organização deve atentar para a armazenagem, que envolve o tempo para restauração em caso de incidente.

Uma política de becape deve abordar quais os dados a serem armazenados, a frequência de execução e quem será responsável pelo acompanhamento dos processos de becape.

Uma das técnicas para phishing é a clonagem de sítios de instituições financeiras, com o objetivo de obter as credenciais de acesso do usuário.

Enquanto ataques DoS têm como objetivo derrubar um servidor, ataques DDoS têm como objetivo derrubar o banco de dados da aplicação.

SYN flooding é um ataque do tipo DoS, em que uma grande quantidade de requisições de conexão causa o estouro da pilha de memória.

Ataques da ransonware podem ser detectados de forma preditiva, logo depois de começar a infecção e antes de finalizar a infecção.

SQL injection consiste em inserir ou manipular consultas efetuadas pela aplicação, com o objetivo de diminuir sua performance.

A técnica de IP spoofing consiste em um atacante alterar o cabeçalho IP de um pacote, como se partisse de uma origem diferente.

Irretratabilidade é o mecanismo de segurança que prova que a mensagem foi enviada pela origem especificada e que foi recebida pelo destino especificado.

Funções hash têm como objetivo encriptar um texto claro para um texto cifrado utilizando uma chave secreta, garantindo que não seja possível o processo ao contrário (texto cifrado para texto claro).

Em um servidor, o mecanismo de controle de roteamento atua nos serviços de autenticação da origem de dados, de confidencialidade e de integridade dos dados.

O grupo de administração de crises (GAC) estabelecido pelo PCN é responsável por acionar o grupo executivo em situações de emergência.

O processo de Business Impact Analysis (BIA) tem como objetivo produzir um relatório descrevendo os riscos potenciais específicos para a entidade, caso haja uma interrupção em seus negócios.

No PCN, o plano de contingência operacional (PCO) apresenta um conjunto de cenários de crises previamente definidos e de respectivos procedimentos de gestão da crise.

Quanto ao tratamento, a transferência de um risco para outra entidade pode criar novos riscos ou alterar os riscos já existentes.

A norma ABNT NBR ISO 27001 oferece diretrizes para um sistema de gestão de segurança da informação, enquanto a norma ABNT NBR ISO 27005 esclarece como gerenciar riscos de segurança da informação.

A tarefa específica de comprar um determinado risco com critérios predefinidos de risco, com objetivo de determinar a grandeza desse risco, é denominada análise de riscos.

O processo de aceitação do risco da gestão de riscos e segurança da informação está alinhado com o processo de planejamento do SGSI (sistema de gestão de segurança da informação).

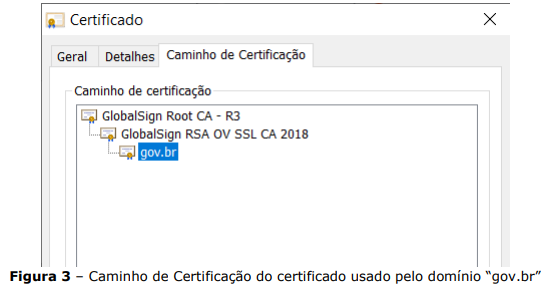

Com relação ao que se pode depreender da figura acima, analise as assertivas abaixo:

I. O certificado digital identificado por “gov.br” foi emitido utilizando a chave privada do certificado identificado por “GlobalSign RSA OV SSL CA 2018”.

II. O certificado digital identificado por “GlobalSign RSA OV SSL CA 2018” foi emitido utilizando a chave pública do certificado identificado por “GlobalSign Root CA - R3”.

III. O certificado digital identificado por “GlobalSign Root CA - R3” foi emitido utilizando a sua própria chave privada.

IV. O certificado digital identificado por “GlobalSign Root CA - R3” foi emitido utilizando a chave privada da IANA (Internet Assigned Numbers Authority), órgão global que controla os certificados confiáveis na Internet.

Quais estão corretas?