Questões de Segurança da Informação para Concurso

Foram encontradas 10.099 questões

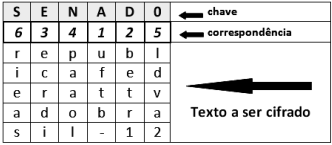

A criptografia utiliza cifra, que é definida como uma transformação de caractere por caractere ou de bit por bit, sem considerar a estrutura linguística da mensagem. O método cifra por transposição é descrito a seguir.

I. A cifra se baseia em uma chave ou frase que não contém letras repetidas, como SENADO.

II. O objetivo da chave é numerar as colunas de modo que a coluna 1 fique abaixo da letra da chave mais próxima do início do alfabeto, e assim, por diante, conforme ilustrado na figura abaixo.

III. O texto simples (“republicafederativadobrasil‐12”) é escrito horizontalmente, em linhas.

IV. O texto cifrado é lido em colunas, a partir da coluna cuja letra da chave seja a mais baixa.

Nessas condições, o texto cifrado é:

A respeito de gestão da continuidade de negócio, julgue o item a seguir.

Considere que uma atividade crítica de determinado processo

tenha ficado impossibilitada de ser executada em função da

indisponibilidade de um sistema executado em computadores

e que, ao ser detectado esse incidente, tenham sido executados

os procedimentos contidos em uma lista cuja finalidade é

disponibilizar novamente o sistema e dar continuidade à

atividade interrompida. Nessa situação, é correto afirmar que

as ações para reiniciar a execução da atividade interrompida

podem ser oriundas de um plano de continuidade do negócio.

A respeito de gestão da continuidade de negócio, julgue o item a seguir.

Planos de recuperação são utilizados quando ocorre situação

considerada crítica e que represente perigo para a vida das

pessoas. A gestão desses planos deverá ser feita por brigadas

do corpo de bombeiros instituídas pela organização.

A respeito do processo de gestão de riscos, julgue o item que se segue.

Se um marco regulatório na área de energia elétrica for

publicado, esse evento será considerado uma variável externa

ao ambiente organizacional e deverá ser contemplado no

contexto do processo de gestão de riscos.

A respeito do processo de gestão de riscos, julgue o item que se segue.

Para avaliação do conjunto de controles de uma organização

devem-se considerar recepções, câmeras, senhas e

autorizações. Contudo, os processos de manutenção de

colaboradores e treinamento de pessoal devem ser

desconsiderados nessa avaliação, haja vista não configurarem

controles.

A respeito do processo de gestão de riscos, julgue o item que se segue.

A etapa de avaliação dos riscos, na qual se verifica a existência

e a efetividade de controles, é realizada após a identificação

dos riscos e pode ser realizada por meio de abordagem

quantitativa ou qualitativa.

O analista de suporte de sistemas de uma importante repartição pública realizou ao final do dia 1, um backup completo do servidor de arquivos.

Durante o dia 2, vários arquivos foram modificados. Ao final do dia 2, este mesmo analista realizou o backup incremental deste servidor.

No dia 3, novamente alguns arquivos foram modificados. Como rotina, ao final do dia 3, um backup incremental e diferencial foi realizado.

No início do dia 4, o gerente do CPD pediu ao analista que recuperasse os arquivos de backup devido a uma pane no servidor de arquivos.

Para restaurar o backup, são apresentados os procedimentos a seguir.

I. Restaurar apenas o backup completo realizado no dia 1 e o backup diferencial do dia 3.

II. Restaurar apenas o backup completo realizado no dia 1 e o backup incremental do dia 3.

III. Restaurar apenas o backup diferencial do dia 3.

Assinale:

Com relação à criptografia utilizando-se chave pública, analise as afirmativas a seguir.

I. A chave pública e a chave privada podem ser utilizadas para criptografar e decifrar a mesma informação.

II. A criptografia baseada em chave pública pode ser quebrada pelo método da força bruta.

III. A publicação da chave de descriptografia é utilizada para verificação de assinaturas.

Assinale:

I. Dois dígitos numéricos + duas letras maiúsculas; II. Quatro letras minúsculas; III. Quatro dígitos numéricos; IV. Três letras minúsculas + um dígito numérico; V. Uma letra minúscula + três dígitos numéricos.

A regra que permite a criação de senhas mais fortes é:

I. Incremental e Diferencial são os nomes de dois diferentes tipos de ciclos de backup.

II. O ciclo de backup do tipo Completo possui como principais vantagens em relação aos outros tipos de backup a agilidade no processo de recuperação dos dados e a capacidade de ocupar menor espaço nas mídias de armazenamento.

III. As mídias de Blu-ray possuem capacidade de armazenamento superior às mídias de DVD e CD.

É correto o que se afirma

A respeito de dados, informação, conhecimento e inteligência, julgue o próximo item.

Em organizações públicas e privadas, o plano de

continuidade de negócio deve garantir a segurança e a

integridade dos dados armazenados.

A respeito de dados, informação, conhecimento e inteligência, julgue o próximo item.

Um dos princípios de dados abertos é o acesso não

discriminatório, ou seja, os dados estão disponíveis

independentemente de identificação ou registro do usuário.

Em relação ao SIEM (security information and event management), julgue o item subsequente.

Em geral, as ferramentas SIEM vêm com um mecanismo

automatizado para gerar notificações sobre possíveis

violações e podem responder automaticamente e até mesmo

interromper os ataques enquanto eles ainda estão em

andamento.

Em relação ao SIEM (security information and event management), julgue o item subsequente.

As ferramentas SIEM geralmente fornecem dois resultados

principais: os relatórios, que agregam e exibem incidentes e

eventos relacionados à segurança; e os alertas, que serão

acionados se o mecanismo de análise da ferramenta detectar

atividades que violam um conjunto de regras.